Sumário

Resumo

O Brasil, como segundo maior mercado do WhatsApp no mundo com 148 milhões de usuários ativos, tornou-se alvo estratégico de campanhas coordenadas de malware que exploram a confiança inerente às comunicações via aplicativo de mensagens. Desde setembro de 2025, três operações com fortes similaridades técnicas — Water Saci, Maverick e Coyote — têm comprometido empresas e instituições brasileiras através de técnicas sofisticadas de sequestro de sessões do WhatsApp Web e propagação automática de trojans bancários.

As campanhas utilizam arquivos ZIP maliciosos distribuídos por contatos previamente comprometidos, explorando a confiança em mensagens de conhecidos. Uma vez executados, os arquivos iniciam cadeias de infecção complexas que incluem scripts VBS e PowerShell, sequestro de perfis legítimos de navegadores Chrome e instalação de frameworks de comando e controle como o Havoc. O diferencial dessas operações está na capacidade de autopropagação: sistemas infectados automaticamente enviam o malware para todos os contatos do WhatsApp da vítima, transformando cada comprometimento em um novo vetor de disseminação.

A SEK identificou essas campanhas afetando organizações brasileiras e comunicou emergencialmente seus clientes no dia 1º de outubro de 2025, alertando sobre os riscos e fornecendo orientações técnicas de proteção. Análises técnicas subsequentes conduzidas pela Trend Micro e CyberProof corroboraram a gravidade da ameaça, revelando que das 477 infecções registradas, 457 concentraram-se no território brasileiro. As investigações identificaram conexões significativas entre as três operações, sugerindo forte probabilidade de atuação dentro do mesmo ecossistema criminoso especializado em fraudes bancárias.

Neste Boletim de Inteligência, a equipe de Cyber Threat Intelligence da SEK consolida análises de múltiplas fontes especializadas, apresenta detalhamento técnico das campanhas Water Saci, Maverick e Coyote, demonstra suas conexões operacionais, fornece indicadores de comprometimento atualizados e oferece recomendações práticas para defesa contra essas ameaças persistentes.

Desenvolvimento

WhatsApp como vetor estratégico de ataque no ecossistema brasileiro

O Brasil consolidou-se como ambiente privilegiado para operações cibercriminosas direcionadas ao setor financeiro. Com mais de 90% dos domicílios conectados à internet e transações digitais representando 80% das operações bancárias totais no país, o cenário digital brasileiro oferece superfície de ataque ampla e lucrativa. Dados do Instituto Nacional de Combate ao Cibercrime estimam que perdas causadas por ataques cibernéticos no Brasil alcançaram R$ 2,3 trilhões, enquanto instituições financeiras brasileiras sofrem em média 1.774 ataques por semana por organização, superando a média global de 1.696 ataques.

Nesse contexto, o WhatsApp emergiu como vetor de ataque preferencial. Com 148 milhões de usuários ativos, o Brasil é o segundo maior mercado da plataforma globalmente, ficando atrás apenas da Índia. A popularidade do aplicativo transcende o uso pessoal: organizações brasileiras incorporaram o WhatsApp como ferramenta legítima de comunicação corporativa, criando ambiente onde mensagens profissionais e pessoais coexistem sem distinção clara de contextos de segurança.

Vulnerabilidade Central

A confiança inerente às mensagens recebidas de contatos conhecidos constitui a vulnerabilidade central explorada pelas campanhas recentes. Diferentemente de e-mails de remetentes desconhecidos, mensagens via WhatsApp de colegas, fornecedores ou parceiros comerciais são recebidas com menor ceticismo. Essa confiança, somada à pressão temporal característica das comunicações instantâneas, reduz significativamente a capacidade crítica das vítimas em avaliar a legitimidade de arquivos anexados.

A SEK já documentou anteriormente a evolução de táticas de engenharia social no mercado brasileiro, particularmente no Boletim de Inteligência sobre golpes de boleto falso, onde foram identificadas campanhas sofisticadas explorando confiança em canais de comunicação estabelecidos. As operações Water Saci, Maverick e Coyote representam a próxima fase dessa evolução: não apenas exploram canais confiáveis, mas sequestram ativamente essas relações de confiança para propagação automatizada em escala.

Operação Water Saci: autopropagação através do WhatsApp Web

A campanha Water Saci foi identificada pela Trend Micro em outubro de 2025, após análise de atividades suspeitas iniciadas em 29 de setembro. A operação utiliza o malware SORVEPOTEL, nome derivado de domínio typosquatting que imita a expressão brasileira "sorvete no pote" para evasão de detecção. Das 477 infecções documentadas pela Trend Micro, 457 concentraram-se exclusivamente no Brasil, confirmando o targeting geográfico preciso da campanha.

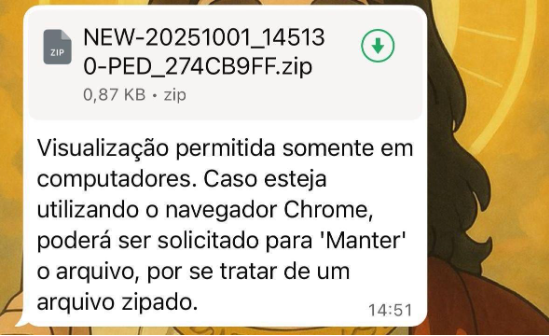

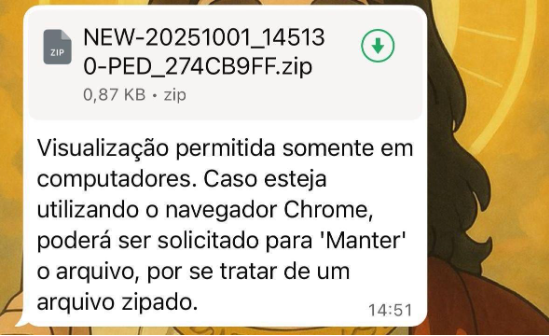

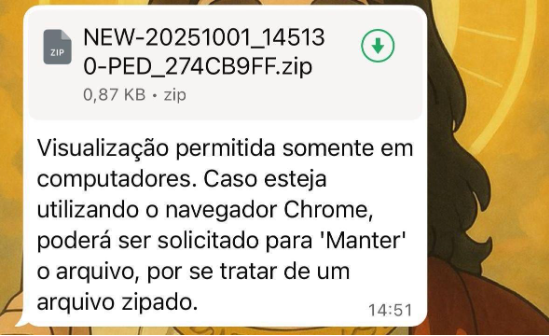

A cadeia de infecção inicia quando vítimas recebem mensagens WhatsApp de contatos previamente comprometidos, tipicamente colegas ou parceiros comerciais, aumentando drasticamente a probabilidade de execução. As mensagens contêm arquivos ZIP com nomenclaturas convincentes como RES-20250930_112057.zip, ORCAMENTO_XXXXXXX.zip ou COMPROVANTE_20251002_XXXXXXX.zip, simulando documentos financeiros ou comerciais legítimos. A mensagem acompanhante instrui especificamente que o arquivo deve ser aberto em desktop, direcionando deliberadamente o ataque para ambientes corporativos onde sistemas Windows predominam.

Mensagem maliciosa disparada no WhatsApp. Fonte: Trend Micro

A Trend Micro documentou evolução significativa na cadeia de ataque em outubro de 2025. Enquanto versões iniciais utilizavam binários .NET tradicionais, a cadeia atualizada adota abordagem script-based mais sofisticada e difícil de detectar. Dentro do arquivo ZIP, vítimas encontram não executáveis convencionais, mas arquivos VBS (Visual Basic Script) ofuscados, tipicamente nomeados Orcamento.vbs. Quando executados, esses scripts não deixam artefatos em disco, operando através de execução fileless via PowerShell.

O script VBS ofuscado emite comando PowerShell que utiliza New-Object Net.WebClient para download e execução direta em memória de payload secundário, frequentemente nomeado tadeu.ps1 ou whatsapp_automation_v6_robust.ps1. Esse payload apresenta-se falsamente como "WhatsApp Automation v6.0", mascarando sua natureza maliciosa. A análise da Trend Micro revelou uso consistente de português nos scripts, confirmando desenvolvimento por atores brasileiros ou falantes nativos.

Infraestrutura de Comando e Controle

O payload PowerShell estabelece comunicação imediata com infraestrutura de comando e controle, primariamente miportuarios[.]com/sisti/config[.]php, para download de parâmetros operacionais incluindo listas de alvos, templates de mensagens e configurações de timing. Caso o servidor C2 esteja inacessível, o malware incorpora configurações hardcoded de fallback, garantindo continuidade operacional mesmo sob condições adversas de rede ou tentativas de bloqueio.

A sofisticação técnica manifesta-se na preparação do ambiente de ataque. O malware cria workspace temporário em C:\temp, baixa biblioteca WhatsApp automation (WA-JS) diretamente do GitHub legítimo, e recupera payload ZIP malicioso adicional (Bin.zip). Simultaneamente, verifica a versão instalada do Chrome, baixa ChromeDriver correspondente e instala módulo Selenium PowerShell, estabelecendo infraestrutura completa para automação de navegador.

O mecanismo de sequestro do WhatsApp Web demonstra compreensão profunda de segurança de aplicações web. O malware termina todos os processos Chrome existentes e limpa sessões antigas para garantir operação limpa. Crítico para o sucesso do ataque, copia dados legítimos do perfil Chrome da vítima, incluindo cookies, tokens de autenticação e sessões salvas, para seu workspace temporário. Essa técnica permite bypass completo da autenticação WhatsApp Web sem necessidade de escaneamento de código QR ou alerta de segurança, já que o malware simplesmente reutiliza credenciais legítimas já estabelecidas.

Com sessão hijacked estabelecida, o malware lança Chrome com flags específicas de automação projetadas para evasão de detecção, e injeta biblioteca WA-JS para controle programático do WhatsApp. A coleta de contatos ocorre através de JavaScript sofisticado que filtra padrões específicos de números enquanto extrai nomes e telefones de todos os contatos disponíveis. A lista completa é imediatamente exfiltrada para servidor C2, fornecendo aos atacantes inteligência valiosa sobre redes corporativas e relacionamentos de negócios.

Sistema de controle remoto e operação coordenada de botnet

A característica mais sofisticada da operação Water Saci reside em seu sistema de controle remoto que transforma máquinas infectadas em botnet coordenada. Antes de processar cada contato durante propagação, o malware envia requisição GET para miportuarios[.]com/sisti/config[.]php?chave=envio_ativo. O servidor C2 responde com dados JSON contendo campo "valor" configurado como "true" ou "false". Quando configurado como "false", o malware imediatamente pausa todas as operações e entra em loop de polling que verifica status do servidor a cada 30 segundos.

Controle Tático em Tempo Real

Esse mecanismo permite aos atacantes controle tático em tempo real sobre toda a campanha. Caso sistemas de detecção comecem identificar atividade anômala, operadores podem pausar instantaneamente propagação através de simples mudança de configuração no servidor, aguardar dissipação de alertas, e retomar operações posteriormente. O sistema mantém contador de verificações e registra todos os eventos de pausa/retomada de volta ao C2, fornecendo telemetria operacional completa.

A distribuição automatizada de arquivos ZIP utiliza técnica de encoding Base64 para transmissão através do sistema de mensagens WhatsApp. O malware converte arquivo em C:\temp\Bin.zip para Base64, gera nomes de arquivo randomizados usando prefixo configurável e oito dígitos aleatórios (exemplo: Orcamento-202512345678.zip), e itera através de cada contato colhido. Para cada destinatário, verifica comandos remotos de pausa, personaliza mensagens de saudação substituindo variáveis de template com saudações baseadas em horário e nomes de contatos, e injeta JavaScript no WhatsApp Web que converte dados Base64 de volta para binário, cria objetos File, e executa sequência automatizada de três etapas: mensagem de saudação, arquivo malicioso e mensagem de encerramento.

A campanha gera estatísticas detalhadas incluindo contagem de sucessos, perfis de sistemas de vítimas e listas de alvos contatados com sucesso, enviando todos os dados de volta ao C2. Essa inteligência permite aos atacantes medir performance de campanha com precisão, orquestrar ações coordenadas através de múltiplas máquinas infectadas e estrategizar ataques futuros baseados em dados concretos de efetividade.

Backdoor SORVEPOTEL: persistência e capacidades C2 avançadas

O componente backdoor SORVEPOTEL, entregue através do arquivo Orcamento.vbs, implementa mecanismos anti-análise abrangentes projetados para prevenir investigação e limitar execução a alvos intencionais. O sistema de verificação de idioma garante execução apenas em sistemas configurados para português, auto-deletando-se caso detecte qualquer outro idioma. As capacidades anti-análise estendem-se à detecção ativa de ferramentas de debugging e análise, incluindo ollydbg.exe, idaq.exe, x32dbg.exe, x64dbg.exe, windbg.exe, processhacker.exe e procmon.exe. Caso qualquer dessas ferramentas seja detectada, o malware emprega mecanismo sofisticado de auto-destruição que cria arquivo batch para deletar-se e executar operações de limpeza.

Antes de estabelecer persistência, implementa mecanismo mutex baseado em WMI para prevenir múltiplas instâncias simultâneas. Diferentemente de objetos mutex tradicionais do Windows, utiliza enumeração de processos WMI, consultando por processos wscript.exe e cscript.exe e verificando suas linhas de comando pelo nome do serviço. Detecção de mais de uma instância resulta em exit imediato para prevenir conflitos.

A estratégia de persistência multi-vetorial garante sobrevivência através de reinicializações de sistema e sessões de usuário. A rotina de auto-instalação estabelece foothold através de modificações no registro e criação de tarefas agendadas, utilizando cópia dropped de si mesmo nomeada WinManagers.vbs salva em C:\ProgramData\WindowsManager\. Essa localização, combinada com nomenclatura que imita componentes legítimos do Windows, aumenta chances de passar despercebida durante inspeções manuais.

Infraestrutura C2 Baseada em E-mail

O aspecto mais sofisticado do backdoor SORVEPOTEL reside em sua infraestrutura C2 baseada em e-mail. Ao invés de depender exclusivamente de comunicação HTTP tradicional, o malware estabelece conexões IMAP com contas de e-mail terra[.]com[.]br usando credenciais hardcoded. O sistema de parsing de e-mail extrai múltiplos tipos de URLs do conteúdo: URLs "data:" para endpoints primários de servidor C2, URLs "backup:" para infraestrutura C2 de failover, e URLs "ps:" para entrega de payload PowerShell.

A Trend Micro documentou que além das credenciais de e-mail hardcoded iniciais, atacantes utilizaram múltiplas contas de e-mail com diferentes domínios e senhas. Monitoramento revelou posteriormente implementação de autenticação multi-fator (MFA) pelos atacantes para prevenir acesso não autorizado às próprias contas de e-mail que controlam. Ironicamente, essa medida de segurança introduziu atrasos operacionais, já que cada login passou a requerer entrada manual de código de autenticação, provavelmente motivando deployment de novas contas de e-mail para streamline de atividades.

Uma vez que o backdoor obtém URLs de servidores C2 através do canal de e-mail, transiciona para sistema agressivo de polling HTTP que forma espinha dorsal de suas capacidades de acesso remoto. A cada cinco segundos, o malware envia requisições HTTP POST para servidores C2 extraídos, consultando por comandos pendentes usando parâmetro action get_commands. Quando recebe comando, utiliza função ProcessarComando() para gerenciar execução, começando com mecanismo anti-duplicação que usa tracking baseado em timer para ignorar comandos repetidos dentro de janela de 30 segundos.

O backdoor suporta mais de vinte comandos distintos documentados pela Trend Micro. O comando INFO coleta informações abrangentes do sistema incluindo versão de OS, detalhes de CPU, nome do computador e usuário atual. Comandos CMD e POWERSHELL executam comandos de prompt Windows e PowerShell respectivamente, com janela oculta e políticas de bypass. SCREENSHOT captura imagem completa do desktop usando PowerShell e Windows Forms, salvando como arquivo PNG com timestamp. TASKLIST enumera todos os processos em execução com PID, nome e uso de memória via consultas WMI, enquanto KILL termina processos especificados por nome.

Comandos de manipulação de arquivos incluem LIST_FILES para enumeração de diretórios mostrando arquivos e pastas com tamanhos, datas e atributos até 100 itens, DOWNLOAD_FILE para download de arquivos do sistema infectado usando encoding Base64 com chunking automático para arquivos grandes, UPLOAD_FILE para upload de arquivos para sistema infectado com criação automática de diretórios e decodificação Base64, DELETE para remoção de arquivos ou pastas com capacidades de deleção forçada para bypass de permissões, RENAME para renomear arquivos e pastas, COPY para copiar arquivos ou pastas com capacidades de overwrite, MOVE para mover arquivos entre localizações, FILE_INFO para recuperar metadata detalhada, SEARCH para buscar arquivos matching padrões específicos através de árvores de diretório, e CREATE_FOLDER para criar novos diretórios.

Comandos de controle de sistema incluem REBOOT para iniciar restart imediato com atraso de 30 segundos usando comando shutdown Windows com flag force, e SHUTDOWN para power down completo do sistema. UPDATE permite aos atacantes baixar e instalar versão atualizada do malware de URL especificada usando método de substituição via arquivo batch. CHECK_EMAIL triggera manualmente verificação imediata de e-mail para novas URLs C2 e atualizações de infraestrutura.

Trojans bancários Maverick e conexões técnicas com Coyote

O malware Maverick opera como payload secundário distribuído após infecção inicial do SORVEPOTEL. Requisições para zapgrande[.]com recuperam o componente Maverick, trojan bancário escrito em .NET especificamente projetado para monitoramento de atividade bancária. A análise da CyberProof identificou que Maverick monitora URLs de janelas de navegador ativas contra lista hardcoded de 65 instituições financeiras em América Latina, com concentração pesada em bancos brasileiros.

A lista de alvos documentada pela CyberProof inclui instituições financeiras principais como Banco Bradesco, Itaú, Caixa Econômica Federal, Banco do Brasil, Santander, Safra e Banrisul, além de exchanges de criptomoedas como Binance, Mercado Bitcoin, Foxbit e Bitcointrade. Quando URL visitada por vítima corresponde à lista, Maverick invoca componente core chamado Maverick.Agent para estabelecer comunicação com servidor remoto e servir páginas de phishing falsas projetadas para capturar credenciais.

Sofisticação das Overlays

As overlays falsas demonstram sofisticação técnica considerável, imitando precisamente interfaces bancárias legítimas com efeitos de transparência que sobrepõem páginas reais, criando ilusão de interação com site genuíno do banco. A captura inclui credenciais de login, dados de sessão, tokens de autenticação e informações de transação, tudo transmitido para servidores controlados por atacantes. A CyberProof também identificou evidências de Maverick sendo usado para targeting de hotéis brasileiros, indicando possível expansão de escopo além de instituições financeiras tradicionais.

A análise comparativa conduzida pela CyberProof revelou similaridades técnicas notáveis entre Maverick e Coyote, trojan bancário previamente documentado que surgiu em 2022. Ambos os malwares são escritos em .NET, targetam usuários e bancos brasileiros, e apresentam funcionalidade idêntica para decrypt de URLs bancárias alvo. Mais significativamente, compartilham código de monitoramento de aplicativos bancários que é praticamente indistinguível entre as duas variantes.

O algoritmo de criptografia utilizado por ambos os malwares é idêntico, empregando AES combinado com GZIP para decrypt de URLs bancárias armazenadas em formato Base64. A CyberProof demonstrou através de análise de código que as rotinas de criptografia, incluindo implementação específica de modo CBC AES com chave e vetor de inicialização (IV) particulares, são equivalentes entre Maverick e Coyote. Essa correspondência técnica, somada à victimologia idêntica e convergência de vetores de infecção via WhatsApp, sugere fortemente que Maverick pode ser evolução ou variante do Coyote, desenvolvida pelo mesmo grupo ou dentro do mesmo ecossistema criminoso brasileiro.

A evolução histórica documentada por múltiplas fontes de pesquisa ilustra progressão clara das táticas. Em setembro de 2022, Coyote surgiu através de campanhas de phishing tradicionais, entregando arquivos ZIP contendo arquivos LNK que executavam instaladores MSI, eventualmente dropping payload DLL para estabelecer acesso remoto. Em junho de 2023, o grupo behind Coyote mudou táticas, deployando Squirrel ecosystem no estágio inicial de ataque e distribuindo malware via links de spearphishing ao invés de anexos. O uso de pacotes NuGet no segundo estágio demonstrou estrutura de ataque adaptável.

Desenvolvimento maior apareceu em fevereiro de 2025 quando Coyote expandiu métodos de propagação para incluir WhatsApp Web, vetor incomum para trojans bancários na região naquele momento. Através de automação de sessões ativas de WhatsApp, o malware passou a entregar arquivos ZIP em massa para contatos. Ofuscação de código passou a utilizar tooling Donut, e extensões maliciosas de navegador começaram monitorar atividade de usuário em navegadores Brave e Chrome.

Em setembro de 2025, surgiu uma campanha autopropagante, a qual a Trend Micro identificou como Water Saci com malware SORVEPOTEL. A campanha destacou-se por arquivos ZIP maliciosos como RES-20250930_112057.zip, utilizando arquitetura modular que entrega payloads distintos para hijacking de WhatsApp e funcionalidade infostealer baseada em .NET. Notavelmente, apresentou janelas de overlay sofisticadas que imitam precisamente interfaces bancárias, adaptando-se dinamicamente e extraindo credenciais sensíveis de forma seamless.

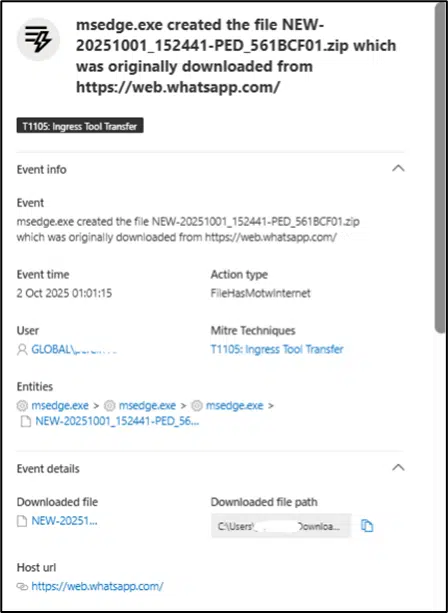

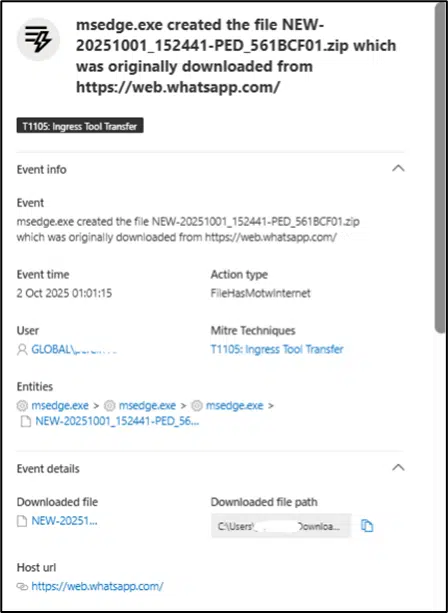

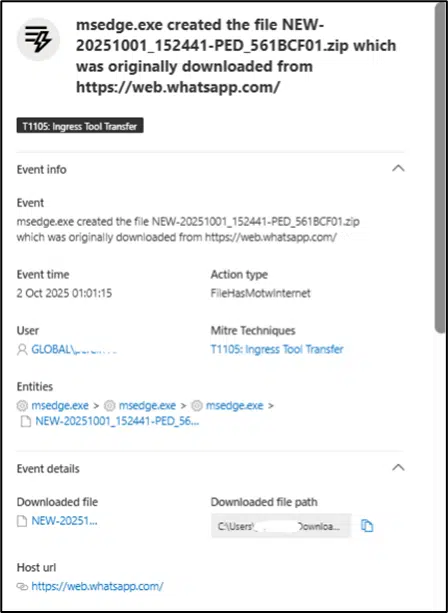

Arquivo ZIP malicioso baixado do WhatsApp Web. Fonte: CyberProof

Em outubro de 2025, a Trend Micro identificou que técnicas de entrega de payload evoluíram ainda mais, dependendo de loaders baseados em Visual Basic Script e PowerShell ao invés de binários .NET. Essa abordagem script-driven facilita propagação continuada e evasão de controles de segurança tradicionais, representando sofisticação técnica crescente.

Framework Havoc e campanha identificada pela SEK

A SEK identificou variante da campanha direcionada especificamente a empresas brasileiras, comunicando emergencialmente clientes em 1º de outubro de 2025. A operação utiliza números de telefone WhatsApp aparentemente legítimos para distribuir arquivos maliciosos disfarçados como comprovantes de pagamento, explorando contexto financeiro comum no ambiente corporativo brasileiro onde transações são frequentemente confirmadas através desse canal.

A estratégia dos atacantes demonstra compreensão sofisticada de engenharia social. A abordagem inicia com saudação cordial seguida pelo nome ou número da pessoa recebendo mensagem, criando aparência de legitimidade e familiaridade. Atacantes enviam arquivo compactado em formato ZIP acompanhado de mensagem específica: "Visualização permitida somente em computadores. Caso esteja utilizando o navegador Chrome, poderá ser solicitado para 'Manter' o arquivo, por se tratar de um arquivo zipado." Essa instrução foi elaborada especificamente para estimular curiosidade da vítima e incentivá-la a baixar e abrir arquivo malicioso, enquanto simultaneamente condiciona vítima a aceitar warnings de segurança do navegador.

Framework Havoc como Payload Final

A análise técnica realizada pela SEK revelou que arquivo compactado contém atalho que, na realidade, é linha de comando ofuscada. Quando executado, atalho abre requisição para domínios maliciosos controlados por atacantes, incluindo zapgrande[.]com, sorvetenopote[.]com, expansiveuser[.]com e etenopote[.]com, além de endereços IP 23[.]227[.]203[.]148 e 109[.]176[.]30[.]141. Essas requisições baixam payload malicioso, estabelecem persistência no sistema comprometido e configuram canal de comando e controle com framework Havoc.

O Havoc é ferramenta de acesso remoto de código aberto que ganhou popularidade entre cibercriminosos por versatilidade e capacidade de evasão de sistemas de segurança. Desenvolvido por C5pider e lançado em 2022, o framework é escrito em múltiplas linguagens incluindo Golang, C++, Qt, Python e Assembly. Na arquitetura Havoc, servidor C2 é referido como teamserver, enquanto dashboard UI usado para interagir com teamserver é referido como client. O agente Havoc, conhecido como demon, executa em dispositivo comprometido para receber comandos do servidor C2.

Havoc suporta protocolos HTTP, HTTPS e SMB para transporte de comandos e resultados entre servidor C2 e dispositivos comprometidos. O framework implementa técnicas avançadas de evasão incluindo syscalls indiretos e ofuscação de sleep para bypass de antivírus e EDR. Comunicação criptografada via canais HTTPS e SMB oculta atividade maliciosa de ferramentas de monitoramento de rede. O design modular permite carregar e executar múltiplos plugins e comandos para tarefas específicas, tornando framework adaptável a diferentes ambientes e propósitos.

Uma vez estabelecido comando e controle através do Havoc, atacantes podem capturar credenciais, roubar informações confidenciais, monitorar atividades do usuário e utilizar sistema comprometido como porta de entrada para ataques mais complexos à infraestrutura corporativa. A SEK contextualizou essa campanha dentro de padrão mais amplo de ataques contra organizações brasileiras, referenciando Boletim de Inteligência anterior sobre golpes de boleto falso que documentou táticas similares de exploração de confiança em canais de comunicação estabelecidos.

O uso de números legítimos de WhatsApp torna campanha particularmente perigosa, já que vítimas podem reconhecer o número e acreditar que mensagem provém de fonte confiável. Contexto de comprovantes de pagamento é especialmente eficaz no ambiente corporativo brasileiro, onde transações financeiras são frequentemente confirmadas por esse canal. A SEK adicionou domínios e endereços IP identificados na campanha aos mecanismos de detecção e bloqueio nos ambientes de clientes sob gerência da empresa, demonstrando resposta proativa a threat intelligence emergente.

Indicadores de Comprometimento (IoCs)

A seguir, apresentamos os indicadores de comprometimento identificados nas campanhas Water Saci, Maverick e Coyote. Organizações devem implementar bloqueios preventivos para os domínios e endereços IP listados, além de monitorar ambientes em busca dos artefatos de arquivos e hashes conhecidos.

Domínios Maliciosos

| Domínio | Campanha Associada | Descrição |

|---|---|---|

| zapgrande[.]com | Water Saci / Maverick | Servidor C2 primário, distribuição de payloads |

| sorvetenopote[.]com | Water Saci / Maverick | Typosquatting "sorvete no pote", servidor C2 |

| expansiveuser[.]com | Water Saci | Servidor C2 secundário |

| etenopote[.]com | Water Saci | Servidor C2 secundário |

| miportuarios[.]com | Water Saci | Infraestrutura C2 para controle remoto (/sisti/config[.]php) |

| casadecampoamazonas[.]com | Maverick | Infraestrutura relacionada |

| sorvetenopotel[.]com | SORVEPOTEL | Variante typosquatting |

Endereços IP Maliciosos

| Endereço IP | Campanha Associada | Informações Adicionais |

|---|---|---|

| 23[.]227[.]203[.]148 | Water Saci | Servidor de distribuição de payload |

| 109[.]176[.]30[.]141 | Water Saci / Maverick | Associado a zapgrande[.]com |

| 181[.]41[.]201[.]184 | Maverick | ASN 212238 |

| 77[.]111[.]101[.]169 | Maverick | Associado a sorvetenopote[.]com, ASN 396356 |

| 146[.]190[.]48[.]229 | Maverick | Servidor de distribuição (pics.exe, image.exe) |

Nomes de Arquivos Maliciosos

| Nome do Arquivo | Tipo | Campanha | Descrição |

|---|---|---|---|

| Orcamento-2025*.zip | ZIP | Water Saci | Arquivo compactado malicioso com padrão de nomenclatura |

| RES-20250930_*.zip | ZIP | Water Saci | Arquivo compactado simulando recibo |

| NEW-*-PED_*.zip | ZIP | Maverick | Arquivo compactado simulando pedido |

| COMPROVANTE_*.zip | ZIP | Water Saci | Arquivo compactado simulando comprovante |

| Orcamento.vbs | VBS | Water Saci | Script Visual Basic ofuscado, downloader |

| tadeu.ps1 | PowerShell | Water Saci | Script PowerShell (whatsapp_automation_v6_robust.ps1) |

| whatsapp_automation_v6_robust.ps1 | PowerShell | Water Saci | Payload PowerShell para sequestro WhatsApp Web |

| WinManagers.vbs | VBS | Water Saci | Arquivo de persistência em C:\ProgramData\WindowsManager\ |

| Bin.zip | ZIP | Water Saci | Payload malicioso adicional em C:\temp |

| pics.exe | EXE | Maverick | Shellcode loader assinado digitalmente (Microsoft) |

| image.exe | EXE | Maverick | Payload Havoc demon |

| HealthApp-[GUID].bat | BAT | Maverick | Arquivo batch de persistência em startup folder |

Hashes de Arquivos

| Hash SHA256 | Tipo | Campanha |

|---|---|---|

| 949be42310b64320421d5fd6c41f83809e8333825fb936f25530a125664221de | ZIP | Maverick |

| 77ea1ef68373c0dd70105dea8fc4ab41f71bbe16c72f3396ad51a64c281295ff | Executável | Maverick |

Caminhos e Artefatos no Sistema

| Caminho/Artefato | Descrição | Campanha |

|---|---|---|

| C:\temp\ | Workspace temporário criado pelo malware | Water Saci |

| C:\ProgramData\WindowsManager\WinManagers.vbs | Arquivo de persistência | Water Saci |

| C:\temp\Bin.zip | Payload malicioso adicional | Water Saci |

| Startup folder: HealthApp-[GUID].bat | Persistência via startup | Maverick |

| Tarefas agendadas (Scheduled Tasks) | Persistência multi-vetorial | Water Saci |

| Modificações no registro do Windows | Chaves de autorun | Water Saci / Maverick |

URLs e Endpoints C2

| URL/Endpoint | Função | Campanha |

|---|---|---|

| hxxps://zapgrande[.]com/api/itbi/BrDLwQ4tU70z* | Download de payload PowerShell | Maverick |

| hxxps://miportuarios[.]com/sisti/config[.]php | Configuração e controle remoto | Water Saci |

| hxxps://miportuarios[.]com/sisti/config[.]php?chave=envio_ativo | Sistema pause/resume de campanha | Water Saci |

| hxxps://zapgrande[.]com/api/v1/06db709c18d74b0ab4ce9f8ee744ea5c | Maverick.Stage2 (info stealing) | Maverick |

| hxxps://zapgrande[.]com/api/v1/56f4ded3ade04628b0ec94 | DLL para hijacking WhatsApp Web | Maverick |

| hxxps://sorvetenopote[.]com/api/itbi/startup/[GUID] | Persistência e C2 | Maverick |

Processos e Comportamentos Suspeitos

| Indicador Comportamental | Descrição | Campanha |

|---|---|---|

| wscript.exe / cscript.exe executando VBS suspeitos | Execução de scripts ofuscados | Water Saci |

| powershell.exe com parâmetros -w hid -enc | Execução oculta com encoding Base64 | Water Saci / Maverick |

| chrome.exe com flags de automação | Sequestro de sessão WhatsApp Web | Water Saci |

| Selenium WebDriver + ChromeDriver instalados inesperadamente | Infraestrutura de automação de navegador | Water Saci |

| Cópia de perfil Chrome para diretórios temporários | Roubo de credenciais e tokens | Water Saci |

| Polling HTTP agressivo (a cada 5 segundos) | Comunicação C2 backdoor SORVEPOTEL | Water Saci |

| Conexões IMAP para terra[.]com[.]br | Canal C2 baseado em e-mail | Water Saci |

| Processos verificando por ferramentas de debugging | Anti-análise (ollydbg, IDA, x32dbg, etc.) | Water Saci |

Recomendações de uso dos IOCs

- Implementar bloqueios em firewalls, proxies e soluções de DNS filtering para todos os domínios e IPs listados

- Configurar regras EDR/XDR para detectar criação de arquivos em caminhos suspeitos

- Monitorar execuções de PowerShell e VBScript com parâmetros de ofuscação

- Alertar sobre instalação não autorizada de Selenium/ChromeDriver em endpoints

- Verificar logs de autenticação IMAP para conexões anômalas

- Implementar detecção de cópias não autorizadas de perfis de navegador

Conclusão

A análise detalhada das campanhas Water Saci, Maverick e Coyote revela evolução significativa na sofisticação de operações cibercriminosas direcionadas ao ecossistema brasileiro. O que iniciou como trojans bancários tradicionais distribuídos via phishing por e-mail transformou-se em operações de botnet coordenadas capazes de autopropagação através do sequestro de relacionamentos de confiança estabelecidos via WhatsApp. Essa progressão técnica demonstra capacidade de adaptação e inovação contínua por parte dos atores de ameaça operando no mercado brasileiro.

As conexões técnicas identificadas entre as três operações — incluindo código de monitoramento bancário idêntico, algoritmos de criptografia equivalentes, victimologia convergente e evolução paralela de vetores de ataque — sugerem forte probabilidade de atuação dentro do mesmo ecossistema criminoso especializado em fraudes financeiras contra instituições brasileiras. Embora atribuição definitiva a um único grupo permaneça sem confirmação, as similaridades operacionais e táticas compartilhadas indicam colaboração técnica ou origem comum no cenário de cibercrime brasileiro.

O targeting geográfico preciso, com 457 de 477 infecções concentradas no Brasil, confirma foco estratégico em explorar características específicas do mercado nacional: alta adoção de WhatsApp em contextos corporativos, popularidade de transações financeiras digitais, e confiança em comunicações via aplicativos de mensagem. A comunicação emergencial da SEK a clientes em 1º de outubro de 2025, anterior às análises públicas subsequentes da Trend Micro e CyberProof, demonstra importância crítica de capacidades proativas de threat intelligence para proteção de organizações brasileiras.

Implicações Multidimensionais

As implicações para organizações vão além de perdas financeiras diretas. Comprometimento de credenciais bancárias, exposição de dados sensíveis, interrupção operacional causada por infecções de malware, e potencial uso de sistemas comprometidos como pontos de entrada para ataques de movimentação lateral representam riscos multidimensionais. A capacidade demonstrada pelos atacantes de pausar e retomar campanhas em tempo real, transformando endpoints infectados em botnet coordenada, indica nível de controle operacional que aumenta significativamente o potencial de dano.

A transição observada de arquivos binários .NET compilados para cadeias de ataque script-based fileless representa tendência preocupante que dificulta detecção por soluções de segurança tradicionais. Organizações brasileiras devem reconhecer que essas ameaças não são estáticas, mas continuarão evoluindo em resposta a controles de segurança implementados. Defesa efetiva requer abordagem multi-camadas que combine conscientização robusta de usuários, controles técnicos avançados de detecção comportamental, e monitoramento proativo contínuo sustentado por inteligência de ameaças contextualizada para o cenário brasileiro.

Recomendações

A defesa efetiva contra campanhas sofisticadas de malware via WhatsApp requer abordagem estratégica multi-camadas que combine conscientização organizacional, proteção técnica de endpoints, monitoramento contínuo de ameaças e gestão proativa de riscos. As recomendações a seguir baseiam-se em melhores práticas da indústria e capacidades especializadas disponíveis através dos serviços de segurança da SEK.

Conscientização e fortalecimento da cultura de segurança

Colaboradores representam simultaneamente a primeira linha de defesa e o vetor de ataque mais explorado nas campanhas documentadas neste boletim. A efetividade de engenharia social através de mensagens WhatsApp de contatos conhecidos demonstra necessidade crítica de programas de conscientização que vão além de treinamentos genéricos anuais.

Security Awareness Service da SEK

O Security Awareness Service da SEK oferece programa estruturado para elevar maturidade em segurança da informação através de capacitação contínua que aborda especificamente ameaças contemporâneas. O programa inclui treinamento focado em reconhecimento de táticas de engenharia social via aplicativos de mensagem, validação de autenticidade de solicitações financeiras através de canais secundários independentes, identificação de indicadores de comprometimento em mensagens mesmo quando provenientes de contatos legítimos, e procedimentos claros para reporte imediato de atividades suspeitas.

Simulações práticas de ataques via WhatsApp permitem testar prontidão organizacional em ambiente controlado, identificando colaboradores que necessitam reforço de treinamento e validando efetividade de políticas estabelecidas. Métricas de conscientização devem ser rastreadas continuamente, incluindo taxas de cliques em simulações, tempo médio para reporte de atividades suspeitas, e percentual de colaboradores completando treinamentos atualizados.

Organizações devem estabelecer políticas explícitas sobre uso de WhatsApp Desktop em dispositivos corporativos, incluindo restrições ou proibição de download automático de arquivos, requisitos de validação antes de abertura de arquivos ZIP recebidos via mensagens instantâneas, e proibição de execução de scripts VBS ou arquivos executáveis baixados de fontes não verificadas. Políticas devem ser comunicadas claramente, reforçadas regularmente, e integradas aos processos de onboarding de novos colaboradores.

Proteção avançada de endpoints e detecção comportamental

As técnicas fileless e script-based documentadas nas campanhas Water Saci exigem capacidades de detecção que transcendem antivírus tradicionais baseados em assinaturas. Soluções modernas de EDR (Endpoint Detection and Response) e XDR (Extended Detection and Response) focam em análise comportamental para identificar atividades maliciosas mesmo quando malware utiliza técnicas de evasão avançadas.

MDR EDR/XDR da SEK

O MDR EDR/XDR da SEK combina tecnologias avançadas de detecção com triagem automatizada por inteligência artificial que reduz falsos positivos em até 90%, liberando equipes internas de ruído operacional para foco em ameaças reais. A solução oferece detecção comportamental de execução suspeita de VBScript e PowerShell com parâmetros de ofuscação, identificação de modificações não autorizadas em perfis de navegadores Chrome, monitoramento de criação de tarefas agendadas e modificações de registro associadas a persistência de malware, bloqueio automático de conexões a domínios e endereços IP maliciosos conhecidos, e capacidades de resposta automatizada para contenção imediata de ameaças detectadas.

A engenharia de detecção personalizada permite criação de regras customizadas específicas para ambiente de cada organização, aumentando precisão de detecção sem gerar alertas excessivos. Threat hunting proativo conduzido por analistas especializados busca ativamente por indicadores de comprometimento que podem não gerar alertas automáticos, identificando ameaças avançadas antes que causem dano significativo.

Organizações devem implementar políticas de execução restritivas para scripts, utilizando AppLocker ou políticas de grupo do Windows para bloquear execução de VBScript e PowerShell não assinados em endpoints de usuários comuns. Whitelisting de aplicações em ambientes críticos adiciona camada extra de proteção, permitindo execução apenas de software explicitamente aprovado. Segmentação de rede limita capacidade de malware realizar movimentação lateral após comprometimento inicial, contendo infecções a perímetros isolados.

Monitoramento contínuo e inteligência de ameaças contextualizada

Detecção efetiva de campanhas sofisticadas requer visibilidade abrangente através de múltiplas fontes de telemetria e capacidade de correlacionar eventos aparentemente não relacionados para identificar padrões de ataque complexos.

MDR SIEM da SEK

O MDR SIEM da SEK transforma caos de dados de segurança dispersos em inteligência acionável através de plataforma que combina correlação avançada de logs com triagem automatizada por inteligência artificial. A solução reduz falsos positivos em até 95%, acelerando escalação de ataques reais de horas para minutos. Capacidades incluem correlação de eventos de múltiplas fontes incluindo firewalls, proxies, endpoints e aplicações, detecção de padrões de comunicação característicos de frameworks C2 como Havoc, identificação de exfiltração de dados através de análise de volume e destino de tráfego, alertas em tempo real para comportamentos anômicos que desviam de baselines estabelecidos, e engenharia de detecção especializada com casos de uso personalizados para ambiente específico.

Threat intelligence contextual adaptada ao setor e geografia brasileira garante que detecções estejam alinhadas com ameaças realmente relevantes para organização, evitando distrações com alertas sobre campanhas que não visem o Brasil. Hunting especializado por ameaças avançadas e persistentes identifica proativamente indicadores de comprometimento sutis que escapam de detecções automatizadas.

Organizações devem implementar bloqueio preventivo de domínios e endereços IP identificados como maliciosos através de firewalls, proxies web e soluções de DNS filtering. A lista de IOCs fornecida neste boletim deve ser incorporada imediatamente a controles de segurança. Análise de tráfego HTTPS através de inspeção SSL, quando apropriado e em conformidade com políticas de privacidade, permite identificação de comunicações C2 criptografadas. Integração com feeds de threat intelligence comerciais e compartilhamento de IOCs dentro de comunidades setoriais amplia cobertura de detecção.

Proteção do perímetro digital estendido

Ameaças contemporâneas frequentemente originam-se fora do perímetro corporativo tradicional, incluindo campanhas de phishing que utilizam domínios typosquatting, credenciais corporativas vazadas em data breaches, e infraestrutura maliciosa que falsifica identidade de organizações legítimas.

MDR DRP (Digital Risk Protection) da SEK

O MDR DRP da SEK estende perímetro de segurança além das fronteiras corporativas através de monitoramento contínuo de ameaças digitais externas. A solução identifica e neutraliza riscos emergentes antes que impactem organização, incluindo detecção de campanhas de phishing direcionadas utilizando nome ou marca da organização, identificação de credenciais corporativas expostas em dark web, deep web e fóruns de cibercrime, monitoramento de domínios typosquatting e infraestrutura maliciosa falsificando identidade corporativa, e inteligência sobre campanhas de malware específicas targeting Brasil e setor de atuação.

Resposta automatizada permite takedown rápido de infraestrutura maliciosa identificada, minimizando janela de exposição. Proteção de executivos-chave através de monitoramento de ameaças direcionadas a perfis de alto valor reduz risco de comprometimento através de spear phishing personalizado.

Gestão de riscos de terceiros e postura de segurança

As campanhas documentadas demonstram que fornecedores e parceiros comerciais comprometidos podem servir como vetores de ataque através de relacionamentos de confiança estabelecidos. Mensagens maliciosas recebidas de contatos comerciais legítimos têm probabilidade significativamente maior de execução.

Third Party Risk Management da SEK

O Third Party Risk Management da SEK permite identificação, avaliação e mitigação de riscos cibernéticos associados à cadeia de suprimentos. O serviço oferece avaliações detalhadas de segurança de fornecedores e parceiros que utilizam WhatsApp ou outros canais de comunicação para interações comerciais, due diligence cibernética de terceiros antes de estabelecimento de relacionamentos contratuais, monitoramento contínuo da postura de segurança de parceiros críticos, e validação de que fornecedores aderem a melhores práticas de segurança e conformidades regulatórias relevantes.

Posture Management da SEK

O Posture Management da SEK fortalece fundações de segurança através de modelo estruturado focado em blindagem de infraestrutura e redução de superfície de ataque. Serviço inclui hardening de sistemas operacionais Windows seguindo frameworks reconhecidos, configuração segura de navegadores corporativos para minimizar riscos de sequestro de sessão, auditoria e ajuste de permissões de aplicativos e processos seguindo princípio de menor privilégio, e monitoramento contínuo de configurações para identificar drift de padrões seguros estabelecidos.

Implementação de autenticação multi-fator para todos os acessos críticos, incluindo sistemas bancários e aplicações financeiras, adiciona camada de proteção mesmo em cenários de comprometimento de credenciais. Backup regular e testado de dados críticos garante capacidade de recuperação em caso de incidente de ransomware ou destruição maliciosa de dados. Planos de resposta a incidentes devem ser documentados, testados através de exercícios de tabletop, e atualizados regularmente para refletir cenário de ameaças em evolução.

Referências

- Trend Micro - Active Water Saci Campaign Spreading Via WhatsApp Features Multi-Vector Persistence and Sophisticated C&C

- Trend Micro - Self-Propagating Malware Spreading Via WhatsApp, Targets Brazilian Users

- CyberProof - Maverick and Coyote: Analyzing the Link Between Two Evolving Brazilian Banking Trojans

- Sophos - WhatsApp Worm Targets Brazilian Banking Customers

- Kaspersky - Maverick Banker Distributing via WhatsApp

- The Hacker News - WhatsApp Malware 'Maverick' Hijacks Browser Sessions to Target Brazil's Biggest Banks

- The Hacker News - Researchers Warn of Self-Spreading WhatsApp Malware Named SORVEPOTEL

- The Hacker News - 131 Chrome Extensions Caught Hijacking WhatsApp Web for Massive Spam Campaign

- Dark Reading - Self-Propagating Malware Hits WhatsApp Users in Brazil

- Recorded Future News - New malware leverages WhatsApp to target Brazilian government and businesses

- SC Media - WhatsApp exploited for SORVEPOTEL malware spread

- CyberPress - New WhatsApp Worm Campaign Discovered Delivering Banking Malware for Credential Theft

- FortiGuard Labs - Dissecting a Malicious Havoc Sample

- FortiGuard Labs - Havoc: SharePoint with Microsoft Graph API turns into FUD C2

- Zscaler ThreatLabz - Havoc Across the Cyberspace

- Hunt Intelligence - Havoc Framework: Open-Source C2 Tool Analysis

- Immersive Labs - Havoc C2 Framework – A Defensive Operator's Guide

- Cymulate - Havoc C2 Framework Used To Target Government Organizations

- ReversingLabs - Open-source repository malware sows Havoc

- Global Government Fintech - Brazil's central bank looks to boost financial system security after cyberhacks

- TI Inside Online - Cybersecurity: an indispensable pillar of the financial sector in Brazil

- The World from PRX - How Brazil became one of the epicenters of cybercrime

- CyberSecurity Intelligence - Brazilian Financial Services Under Attack

- TechXplore - Police in Brazil arrest a suspect over $100M banking hack

- Segura Security - Inside Brazil's 2025 Cyberattack: Timeline and Takeaways

- InSight Crime - Kidnapping Data for Ransom Is a Booming Business in Brazil

- Dark Reading - Brazilian Authorities Arrest Members of Banking Trojan Cybercrime Group

- DeepStrike - Top 10 Most Targeted Countries for Cyber Attacks (2025)

- AIvest - C&M Software Cyber Attack Leads to R$1 Billion Theft from Brazilian Banks

- SEK - Boletim de Inteligência: Golpes com Boletos Falsos

Table of Contents

Executive Summary

Brazil, as the second largest WhatsApp market in the world with 148 million active users, has become a strategic target for coordinated malware campaigns that exploit the inherent trust in messaging app communications. Since September 2025, three operations with strong technical similarities — Water Saci, Maverick, and Coyote — have been compromising Brazilian companies and institutions through sophisticated WhatsApp Web session hijacking techniques and automatic banking trojan propagation.

The campaigns use malicious ZIP files distributed by previously compromised contacts, exploiting trust in messages from acquaintances. Once executed, the files initiate complex infection chains that include VBS and PowerShell scripts, hijacking of legitimate Chrome browser profiles, and installation of command and control frameworks such as Havoc. The distinguishing feature of these operations lies in their self-propagation capability: infected systems automatically send the malware to all of the victim's WhatsApp contacts, transforming each compromise into a new dissemination vector.

SEK identified these campaigns affecting Brazilian organizations and issued an emergency communication to its clients on October 1, 2025, alerting them to the risks and providing technical protection guidance. Subsequent technical analyses conducted by Trend Micro and CyberProof corroborated the severity of the threat, revealing that of the 477 recorded infections, 457 were concentrated in Brazilian territory. Investigations identified significant connections between the three operations, suggesting a strong probability of activity within the same criminal ecosystem specialized in banking fraud.

In this Intelligence Bulletin, SEK's Cyber Threat Intelligence team consolidates analyses from multiple specialized sources, presents technical details of the Water Saci, Maverick, and Coyote campaigns, demonstrates their operational connections, provides updated indicators of compromise, and offers practical recommendations for defense against these persistent threats.

Analysis

WhatsApp as a strategic attack vector in the Brazilian ecosystem

Brazil has established itself as a privileged environment for cybercriminal operations targeting the financial sector. With over 90% of households connected to the internet and digital transactions representing 80% of total banking operations in the country, the Brazilian digital landscape offers a broad and lucrative attack surface. Data from the National Institute for Combating Cybercrime estimates that losses caused by cyberattacks in Brazil reached R$ 2.3 trillion, while Brazilian financial institutions suffer an average of 1,774 attacks per week per organization, exceeding the global average of 1,696 attacks.

In this context, WhatsApp has emerged as the preferred attack vector. With 148 million active users, Brazil is the second largest market for the platform globally, behind only India. The app's popularity transcends personal use: Brazilian organizations have incorporated WhatsApp as a legitimate corporate communication tool, creating an environment where professional and personal messages coexist without clear security context distinctions.

Core Vulnerability

The inherent trust in messages received from known contacts constitutes the core vulnerability exploited by recent campaigns. Unlike emails from unknown senders, WhatsApp messages from colleagues, suppliers, or business partners are received with less skepticism. This trust, combined with the time pressure characteristic of instant communications, significantly reduces victims' critical capacity to assess the legitimacy of attached files.

SEK has previously documented the evolution of social engineering tactics in the Brazilian market, particularly in the Intelligence Bulletin on fake boleto scams, where sophisticated campaigns exploiting trust in established communication channels were identified. The Water Saci, Maverick, and Coyote operations represent the next phase of this evolution: they not only exploit trusted channels but actively hijack these trust relationships for automated propagation at scale.

Water Saci Operation: self-propagation through WhatsApp Web

The Water Saci campaign was identified by Trend Micro in October 2025, following analysis of suspicious activities that began on September 29. The operation uses the SORVEPOTEL malware, a name derived from a typosquatting domain that mimics the Brazilian expression "sorvete no pote" (ice cream in a cup) for detection evasion. Of the 477 infections documented by Trend Micro, 457 were concentrated exclusively in Brazil, confirming the campaign's precise geographic targeting.

The infection chain begins when victims receive WhatsApp messages from previously compromised contacts, typically colleagues or business partners, drastically increasing the likelihood of execution. The messages contain ZIP files with convincing nomenclatures such as RES-20250930_112057.zip, ORCAMENTO_XXXXXXX.zip, or COMPROVANTE_20251002_XXXXXXX.zip, simulating legitimate financial or commercial documents. The accompanying message specifically instructs that the file should be opened on desktop, deliberately directing the attack toward corporate environments where Windows systems predominate.

Malicious message sent via WhatsApp. Source: Trend Micro

Trend Micro documented significant evolution in the attack chain in October 2025. While initial versions used traditional .NET binaries, the updated chain adopts a more sophisticated and harder-to-detect script-based approach. Inside the ZIP file, victims find not conventional executables, but obfuscated VBS (Visual Basic Script) files, typically named Orcamento.vbs. When executed, these scripts leave no artifacts on disk, operating through fileless execution via PowerShell.

The obfuscated VBS script issues a PowerShell command that uses New-Object Net.WebClient to download and directly execute a secondary payload in memory, frequently named tadeu.ps1 or whatsapp_automation_v6_robust.ps1. This payload falsely presents itself as "WhatsApp Automation v6.0", masking its malicious nature. Trend Micro's analysis revealed consistent use of Portuguese in the scripts, confirming development by Brazilian actors or native speakers.

Command and Control Infrastructure

The PowerShell payload establishes immediate communication with command and control infrastructure, primarily miportuarios[.]com/sisti/config[.]php, to download operational parameters including target lists, message templates, and timing configurations. If the C2 server is inaccessible, the malware incorporates hardcoded fallback configurations, ensuring operational continuity even under adverse network conditions or blocking attempts.

Technical sophistication manifests in the attack environment preparation. The malware creates a temporary workspace in C:\temp, downloads the WhatsApp automation library (WA-JS) directly from legitimate GitHub, and retrieves an additional malicious ZIP payload (Bin.zip). Simultaneously, it checks the installed Chrome version, downloads the corresponding ChromeDriver, and installs the Selenium PowerShell module, establishing complete infrastructure for browser automation.

The WhatsApp Web hijacking mechanism demonstrates deep understanding of web application security. The malware terminates all existing Chrome processes and clears old sessions to ensure clean operation. Critical to the attack's success, it copies legitimate Chrome profile data from the victim, including cookies, authentication tokens, and saved sessions, to its temporary workspace. This technique enables complete bypass of WhatsApp Web authentication without requiring QR code scanning or security alerts, as the malware simply reuses already established legitimate credentials.

With the hijacked session established, the malware launches Chrome with specific automation flags designed for detection evasion, and injects the WA-JS library for programmatic WhatsApp control. Contact harvesting occurs through sophisticated JavaScript that filters specific number patterns while extracting names and phone numbers from all available contacts. The complete list is immediately exfiltrated to the C2 server, providing attackers with valuable intelligence about corporate networks and business relationships.

Remote control system and coordinated botnet operation

The most sophisticated characteristic of the Water Saci operation lies in its remote control system that transforms infected machines into a coordinated botnet. Before processing each contact during propagation, the malware sends a GET request to miportuarios[.]com/sisti/config[.]php?chave=envio_ativo. The C2 server responds with JSON data containing a "valor" field configured as "true" or "false". When configured as "false", the malware immediately pauses all operations and enters a polling loop that checks server status every 30 seconds.

Real-Time Tactical Control

This mechanism allows attackers real-time tactical control over the entire campaign. If detection systems begin identifying anomalous activity, operators can instantly pause propagation through a simple configuration change on the server, wait for alerts to dissipate, and resume operations later. The system maintains a verification counter and logs all pause/resume events back to the C2, providing complete operational telemetry.

Automated ZIP file distribution uses Base64 encoding technique for transmission through the WhatsApp messaging system. The malware converts the file in C:\temp\Bin.zip to Base64, generates randomized file names using a configurable prefix and eight random digits (example: Orcamento-202512345678.zip), and iterates through each harvested contact. For each recipient, it checks for remote pause commands, personalizes greeting messages by substituting template variables with time-based greetings and contact names, and injects JavaScript into WhatsApp Web that converts Base64 data back to binary, creates File objects, and executes an automated three-step sequence: greeting message, malicious file, and closing message.

The campaign generates detailed statistics including success counts, victim system profiles, and lists of successfully contacted targets, sending all data back to the C2. This intelligence allows attackers to measure campaign performance with precision, orchestrate coordinated actions across multiple infected machines, and strategize future attacks based on concrete effectiveness data.

SORVEPOTEL Backdoor: persistence and advanced C2 capabilities

The SORVEPOTEL backdoor component, delivered through the Orcamento.vbs file, implements comprehensive anti-analysis mechanisms designed to prevent investigation and limit execution to intended targets. The language verification system ensures execution only on systems configured for Portuguese, self-deleting if any other language is detected. Anti-analysis capabilities extend to active detection of debugging and analysis tools, including ollydbg.exe, idaq.exe, x32dbg.exe, x64dbg.exe, windbg.exe, processhacker.exe, and procmon.exe. If any of these tools are detected, the malware employs a sophisticated self-destruction mechanism that creates a batch file to delete itself and perform cleanup operations.

Before establishing persistence, it implements a WMI-based mutex mechanism to prevent multiple simultaneous instances. Unlike traditional Windows mutex objects, it uses WMI process enumeration, querying for wscript.exe and cscript.exe processes and checking their command lines for the service name. Detection of more than one instance results in immediate exit to prevent conflicts.

The multi-vector persistence strategy ensures survival across system reboots and user sessions. The self-installation routine establishes foothold through registry modifications and scheduled task creation, using a dropped copy of itself named WinManagers.vbs saved in C:\ProgramData\WindowsManager\. This location, combined with nomenclature mimicking legitimate Windows components, increases chances of going unnoticed during manual inspections.

Email-Based C2 Infrastructure

The most sophisticated aspect of the SORVEPOTEL backdoor lies in its email-based C2 infrastructure. Instead of relying exclusively on traditional HTTP communication, the malware establishes IMAP connections to terra[.]com[.]br email accounts using hardcoded credentials. The email parsing system extracts multiple URL types from content: "data:" URLs for primary C2 server endpoints, "backup:" URLs for failover C2 infrastructure, and "ps:" URLs for PowerShell payload delivery.

Trend Micro documented that beyond the initial hardcoded email credentials, attackers used multiple email accounts with different domains and passwords. Monitoring later revealed implementation of multi-factor authentication (MFA) by attackers to prevent unauthorized access to their own controlling email accounts. Ironically, this security measure introduced operational delays, as each login required manual authentication code entry, likely motivating deployment of new email accounts to streamline activities.

Once the backdoor obtains C2 server URLs through the email channel, it transitions to an aggressive HTTP polling system that forms the backbone of its remote access capabilities. Every five seconds, the malware sends HTTP POST requests to extracted C2 servers, querying for pending commands using the action get_commands parameter. When it receives a command, it uses the ProcessarComando() function to manage execution, starting with an anti-duplication mechanism that uses timer-based tracking to ignore repeated commands within a 30-second window.

The backdoor supports more than twenty distinct commands documented by Trend Micro. The INFO command collects comprehensive system information including OS version, CPU details, computer name, and current user. CMD and POWERSHELL commands execute Windows prompt commands and PowerShell respectively, with hidden window and bypass policies. SCREENSHOT captures a full desktop image using PowerShell and Windows Forms, saving as a timestamped PNG file. TASKLIST enumerates all running processes with PID, name, and memory usage via WMI queries, while KILL terminates processes specified by name.

File manipulation commands include LIST_FILES for directory enumeration showing files and folders with sizes, dates, and attributes up to 100 items, DOWNLOAD_FILE for downloading files from the infected system using Base64 encoding with automatic chunking for large files, UPLOAD_FILE for uploading files to the infected system with automatic directory creation and Base64 decoding, DELETE for removing files or folders with forced deletion capabilities for permission bypass, RENAME for renaming files and folders, COPY for copying files or folders with overwrite capabilities, MOVE for moving files between locations, FILE_INFO for retrieving detailed metadata, SEARCH for finding files matching specific patterns across directory trees, and CREATE_FOLDER for creating new directories.

System control commands include REBOOT for initiating immediate restart with a 30-second delay using the Windows shutdown command with force flag, and SHUTDOWN for complete system power down. UPDATE allows attackers to download and install an updated malware version from a specified URL using a batch file replacement method. CHECK_EMAIL manually triggers immediate email verification for new C2 URLs and infrastructure updates.

Maverick banking trojans and technical connections with Coyote

The Maverick malware operates as a secondary payload distributed after initial SORVEPOTEL infection. Requests to zapgrande[.]com retrieve the Maverick component, a banking trojan written in .NET specifically designed for banking activity monitoring. CyberProof's analysis identified that Maverick monitors active browser window URLs against a hardcoded list of 65 financial institutions in Latin America, with heavy concentration on Brazilian banks.

The target list documented by CyberProof includes major financial institutions such as Banco Bradesco, Itaú, Caixa Econômica Federal, Banco do Brasil, Santander, Safra, and Banrisul, as well as cryptocurrency exchanges like Binance, Mercado Bitcoin, Foxbit, and Bitcointrade. When a URL visited by the victim matches the list, Maverick invokes a core component called Maverick.Agent to establish communication with a remote server and serve fake phishing pages designed to capture credentials.

Overlay Sophistication

The fake overlays demonstrate considerable technical sophistication, precisely mimicking legitimate banking interfaces with transparency effects that overlay real pages, creating the illusion of interaction with the genuine bank website. Capture includes login credentials, session data, authentication tokens, and transaction information, all transmitted to attacker-controlled servers. CyberProof also identified evidence of Maverick being used for targeting Brazilian hotels, indicating possible scope expansion beyond traditional financial institutions.

Comparative analysis conducted by CyberProof revealed notable technical similarities between Maverick and Coyote, a previously documented banking trojan that emerged in 2022. Both malware are written in .NET, target Brazilian users and banks, and feature identical functionality for decrypting target banking URLs. More significantly, they share banking application monitoring code that is practically indistinguishable between the two variants.

The encryption algorithm used by both malware is identical, employing AES combined with GZIP for decrypting banking URLs stored in Base64 format. CyberProof demonstrated through code analysis that the encryption routines, including specific AES CBC mode implementation with particular key and initialization vector (IV), are equivalent between Maverick and Coyote. This technical correspondence, combined with identical victimology and convergence of WhatsApp infection vectors, strongly suggests that Maverick may be an evolution or variant of Coyote, developed by the same group or within the same Brazilian criminal ecosystem.

The historical evolution documented by multiple research sources illustrates clear progression of tactics. In September 2022, Coyote emerged through traditional phishing campaigns, delivering ZIP files containing LNK files that executed MSI installers, eventually dropping a DLL payload to establish remote access. In June 2023, the group behind Coyote changed tactics, deploying the Squirrel ecosystem in the initial attack stage and distributing malware via spearphishing links instead of attachments. The use of NuGet packages in the second stage demonstrated an adaptable attack structure.

Major development appeared in February 2025 when Coyote expanded propagation methods to include WhatsApp Web, an unusual vector for banking trojans in the region at that time. Through automation of active WhatsApp sessions, the malware began mass-delivering ZIP files to contacts. Code obfuscation began using Donut tooling, and malicious browser extensions started monitoring user activity in Brave and Chrome browsers.

In September 2025, a self-propagating campaign emerged, which Trend Micro identified as Water Saci with SORVEPOTEL malware. The campaign stood out for malicious ZIP files like RES-20250930_112057.zip, using modular architecture that delivers distinct payloads for WhatsApp hijacking and .NET-based infostealer functionality. Notably, it featured sophisticated overlay windows that precisely mimic banking interfaces, dynamically adapting and extracting sensitive credentials seamlessly.

Malicious ZIP file downloaded from WhatsApp Web. Source: CyberProof

In October 2025, Trend Micro identified that payload delivery techniques evolved further, relying on Visual Basic Script and PowerShell-based loaders instead of .NET binaries. This script-driven approach facilitates continued propagation and evasion of traditional security controls, representing increasing technical sophistication.

Havoc Framework and campaign identified by SEK

SEK identified a campaign variant specifically targeting Brazilian companies, issuing emergency communication to clients on October 1, 2025. The operation uses apparently legitimate WhatsApp phone numbers to distribute malicious files disguised as payment receipts, exploiting the common financial context in the Brazilian corporate environment where transactions are frequently confirmed through this channel.

The attackers' strategy demonstrates sophisticated understanding of social engineering. The approach begins with a cordial greeting followed by the name or number of the person receiving the message, creating an appearance of legitimacy and familiarity. Attackers send a compressed file in ZIP format accompanied by a specific message: "Viewing permitted only on computers. If you are using the Chrome browser, you may be asked to 'Keep' the file, as it is a zipped file." This instruction was specifically designed to stimulate the victim's curiosity and encourage them to download and open the malicious file, while simultaneously conditioning the victim to accept browser security warnings.

Havoc Framework as Final Payload

Technical analysis performed by SEK revealed that the compressed file contains a shortcut that is actually an obfuscated command line. When executed, the shortcut opens a request to malicious domains controlled by attackers, including zapgrande[.]com, sorvetenopote[.]com, expansiveuser[.]com, and etenopote[.]com, as well as IP addresses 23[.]227[.]203[.]148 and 109[.]176[.]30[.]141. These requests download the malicious payload, establish persistence on the compromised system, and configure a command and control channel with the Havoc framework.

Havoc is an open-source remote access tool that has gained popularity among cybercriminals for its versatility and ability to evade security systems. Developed by C5pider and released in 2022, the framework is written in multiple languages including Golang, C++, Qt, Python, and Assembly. In Havoc architecture, the C2 server is referred to as teamserver, while the UI dashboard used to interact with the teamserver is referred to as client. The Havoc agent, known as demon, executes on the compromised device to receive commands from the C2 server.

Havoc supports HTTP, HTTPS, and SMB protocols for transporting commands and results between the C2 server and compromised devices. The framework implements advanced evasion techniques including indirect syscalls and sleep obfuscation for antivirus and EDR bypass. Encrypted communication via HTTPS and SMB channels hides malicious activity from network monitoring tools. The modular design allows loading and executing multiple plugins and commands for specific tasks, making the framework adaptable to different environments and purposes.

Once command and control is established through Havoc, attackers can capture credentials, steal confidential information, monitor user activities, and use the compromised system as an entry point for more complex attacks on corporate infrastructure. SEK contextualized this campaign within a broader pattern of attacks against Brazilian organizations, referencing the previous Intelligence Bulletin on fake boleto scams that documented similar tactics for exploiting trust in established communication channels.

The use of legitimate WhatsApp numbers makes the campaign particularly dangerous, as victims may recognize the number and believe the message comes from a trusted source. The payment receipt context is especially effective in the Brazilian corporate environment, where financial transactions are frequently confirmed through this channel. SEK added the domains and IP addresses identified in the campaign to detection and blocking mechanisms in client environments under the company's management, demonstrating proactive response to emerging threat intelligence.

Indicators of Compromise (IoCs)

Below are the indicators of compromise identified in the Water Saci, Maverick, and Coyote campaigns. Organizations should implement preventive blocks for the listed domains and IP addresses, as well as monitor environments for known file artifacts and hashes.

Malicious Domains

| Domain | Associated Campaign | Description |

|---|---|---|

| zapgrande[.]com | Water Saci / Maverick | Primary C2 server, payload distribution |

| sorvetenopote[.]com | Water Saci / Maverick | Typosquatting "sorvete no pote", C2 server |

| expansiveuser[.]com | Water Saci | Secondary C2 server |

| etenopote[.]com | Water Saci | Secondary C2 server |

| miportuarios[.]com | Water Saci | C2 infrastructure for remote control (/sisti/config[.]php) |

| casadecampoamazonas[.]com | Maverick | Related infrastructure |

| sorvetenopotel[.]com | SORVEPOTEL | Typosquatting variant |

Malicious IP Addresses

| IP Address | Associated Campaign | Additional Information |

|---|---|---|

| 23[.]227[.]203[.]148 | Water Saci | Payload distribution server |

| 109[.]176[.]30[.]141 | Water Saci / Maverick | Associated with zapgrande[.]com |

| 181[.]41[.]201[.]184 | Maverick | ASN 212238 |

| 77[.]111[.]101[.]169 | Maverick | Associated with sorvetenopote[.]com, ASN 396356 |

| 146[.]190[.]48[.]229 | Maverick | Distribution server (pics.exe, image.exe) |

Malicious File Names

| File Name | Type | Campaign | Description |

|---|---|---|---|

| Orcamento-2025*.zip | ZIP | Water Saci | Malicious compressed file with naming pattern |

| RES-20250930_*.zip | ZIP | Water Saci | Compressed file simulating receipt |

| NEW-*-PED_*.zip | ZIP | Maverick | Compressed file simulating order |

| COMPROVANTE_*.zip | ZIP | Water Saci | Compressed file simulating payment receipt |

| Orcamento.vbs | VBS | Water Saci | Obfuscated Visual Basic script, downloader |

| tadeu.ps1 | PowerShell | Water Saci | PowerShell script (whatsapp_automation_v6_robust.ps1) |

| whatsapp_automation_v6_robust.ps1 | PowerShell | Water Saci | PowerShell payload for WhatsApp Web hijacking |

| WinManagers.vbs | VBS | Water Saci | Persistence file in C:\ProgramData\WindowsManager\ |

| Bin.zip | ZIP | Water Saci | Additional malicious payload in C:\temp |

| pics.exe | EXE | Maverick | Digitally signed shellcode loader (Microsoft) |

| image.exe | EXE | Maverick | Havoc demon payload |

| HealthApp-[GUID].bat | BAT | Maverick | Persistence batch file in startup folder |

File Hashes

| SHA256 Hash | Type | Campaign |

|---|---|---|

| 949be42310b64320421d5fd6c41f83809e8333825fb936f25530a125664221de | ZIP | Maverick |

| 77ea1ef68373c0dd70105dea8fc4ab41f71bbe16c72f3396ad51a64c281295ff | Executable | Maverick |

System Paths and Artifacts

| Path/Artifact | Description | Campaign |

|---|---|---|

| C:\temp\ | Temporary workspace created by malware | Water Saci |

| C:\ProgramData\WindowsManager\WinManagers.vbs | Persistence file | Water Saci |

| C:\temp\Bin.zip | Additional malicious payload | Water Saci |

| Startup folder: HealthApp-[GUID].bat | Persistence via startup | Maverick |

| Scheduled Tasks | Multi-vector persistence | Water Saci |

| Windows Registry modifications | Autorun keys | Water Saci / Maverick |

C2 URLs and Endpoints

| URL/Endpoint | Function | Campaign |

|---|---|---|

| hxxps://zapgrande[.]com/api/itbi/BrDLwQ4tU70z* | PowerShell payload download | Maverick |

| hxxps://miportuarios[.]com/sisti/config[.]php | Configuration and remote control | Water Saci |

| hxxps://miportuarios[.]com/sisti/config[.]php?chave=envio_ativo | Campaign pause/resume system | Water Saci |

| hxxps://zapgrande[.]com/api/v1/06db709c18d74b0ab4ce9f8ee744ea5c | Maverick.Stage2 (info stealing) | Maverick |

| hxxps://zapgrande[.]com/api/v1/56f4ded3ade04628b0ec94 | DLL for WhatsApp Web hijacking | Maverick |

| hxxps://sorvetenopote[.]com/api/itbi/startup/[GUID] | Persistence and C2 | Maverick |

Suspicious Processes and Behaviors

| Behavioral Indicator | Description | Campaign |

|---|---|---|

| wscript.exe / cscript.exe executing suspicious VBS | Obfuscated script execution | Water Saci |

| powershell.exe with parameters -w hid -enc | Hidden execution with Base64 encoding | Water Saci / Maverick |

| chrome.exe with automation flags | WhatsApp Web session hijacking | Water Saci |

| Selenium WebDriver + ChromeDriver installed unexpectedly | Browser automation infrastructure | Water Saci |

| Chrome profile copying to temporary directories | Credential and token theft | Water Saci |

| Aggressive HTTP polling (every 5 seconds) | SORVEPOTEL backdoor C2 communication | Water Saci |

| IMAP connections to terra[.]com[.]br | Email-based C2 channel | Water Saci |

| Processes checking for debugging tools | Anti-analysis (ollydbg, IDA, x32dbg, etc.) | Water Saci |

IOC Usage Recommendations

- Implement blocks in firewalls, proxies, and DNS filtering solutions for all listed domains and IPs

- Configure EDR/XDR rules to detect file creation in suspicious paths

- Monitor PowerShell and VBScript executions with obfuscation parameters

- Alert on unauthorized installation of Selenium/ChromeDriver on endpoints

- Check IMAP authentication logs for anomalous connections

- Implement detection of unauthorized browser profile copies

Conclusion

The detailed analysis of the Water Saci, Maverick, and Coyote campaigns reveals significant evolution in the sophistication of cybercriminal operations targeting the Brazilian ecosystem. What started as traditional banking trojans distributed via email phishing has transformed into coordinated botnet operations capable of self-propagation through the hijacking of trust relationships established via WhatsApp. This technical progression demonstrates continuous adaptation and innovation capacity by threat actors operating in the Brazilian market.

The technical connections identified between the three operations — including identical banking monitoring code, equivalent encryption algorithms, convergent victimology, and parallel evolution of attack vectors — suggest a strong probability of activity within the same criminal ecosystem specialized in financial fraud against Brazilian institutions. Although definitive attribution to a single group remains unconfirmed, the operational similarities and shared tactics indicate technical collaboration or common origin in the Brazilian cybercrime landscape.

The precise geographic targeting, with 457 of 477 infections concentrated in Brazil, confirms strategic focus on exploiting specific characteristics of the national market: high WhatsApp adoption in corporate contexts, popularity of digital financial transactions, and trust in messaging app communications. SEK's emergency communication to clients on October 1, 2025, prior to subsequent public analyses by Trend Micro and CyberProof, demonstrates the critical importance of proactive threat intelligence capabilities for protecting Brazilian organizations.

Multidimensional Implications

The implications for organizations go beyond direct financial losses. Compromised banking credentials, exposed sensitive data, operational disruption caused by malware infections, and potential use of compromised systems as entry points for lateral movement attacks represent multidimensional risks. The demonstrated ability of attackers to pause and resume campaigns in real-time, transforming infected endpoints into a coordinated botnet, indicates a level of operational control that significantly increases damage potential.

The observed transition from compiled .NET binary files to script-based fileless attack chains represents a concerning trend that makes detection by traditional security solutions more difficult. Brazilian organizations must recognize that these threats are not static but will continue evolving in response to implemented security controls. Effective defense requires a multi-layered approach that combines robust user awareness, advanced behavioral detection technical controls, and continuous proactive monitoring supported by threat intelligence contextualized for the Brazilian landscape.

Recommendations