Sumário

Resumo executivo

O ransomware Gunra emergiu em abril de 2025 como um ransomware derivado do código do Conti. Operando sob um modelo de dupla extorsão, este ransomware demonstrou capacidade de expansão global acelerada, atingindo vítimas em cinco continentes em apenas 40-60 dias.

O malware visa predominantemente sistemas Windows, com arquitetura modular que emprega criptografia híbrida e técnicas sofisticadas de evasão. O vetor de acesso inicial primário é o spear-phishing, consistente com sua linhagem do Conti.

O impacto documentado é significativo, destacando-se o ataque ao Grupo Jorge Batista no Brasil (prejuízos de R$ 400 milhões) e à TOMOKU Co. Ltd. no Japão, além de vítimas na Argentina, Estados Unidos, Egito, Itália e Panamá. As investigações indicam possível operação sob o modelo de RaaS (Ransomware-as-a-Service), explicando sua rápida disseminação global.

A emergência do Gunra, aproveitando o manual de operações do Conti, sinaliza uma tendência preocupante na evolução do ransomware. Novos grupos podem alcançar rapidamente altos níveis de sofisticação ao construir suas operações sobre códigos e Táticas, Técnicas e Procedimentos (TTPs) vazados ou compartilhados. Isso implica que os defensores não podem mais contar com o fato de novos grupos de ransomware serem inicialmente rudimentares; eles podem surgir como ameaças significativas quase que imediatamente.

Perfil da ameaça ransomware Gunra

Descrição técnica do Gunra ransomware

O Gunra é um ransomware de última geração identificado em abril de 2025, desenvolvido sobre código-base do Conti, conforme análise da CYFIRMA. Sua arquitetura modular multiestágio implementa criptografia híbrida que combina algoritmos simétricos para velocidade de encriptação em massa e assimétricos para proteção robusta das chaves de sessão.

Os executáveis do Gunra são projetados para serem visualmente semelhantes a processos legítimos do Windows, uma técnica sofisticada de masquerading. O malware utiliza a API FindNextFileExW para realizar busca recursiva através dos diretórios ao localizar arquivos para criptografia. Possivelmente não necessita comunicação C2 ativa durante a fase de criptografia, operando de forma autônoma após a execução inicial. Além disso, ele implementa atrasos aleatórios entre ações para evitar detecção baseada em timing.

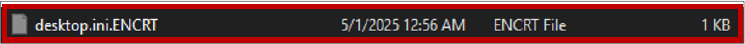

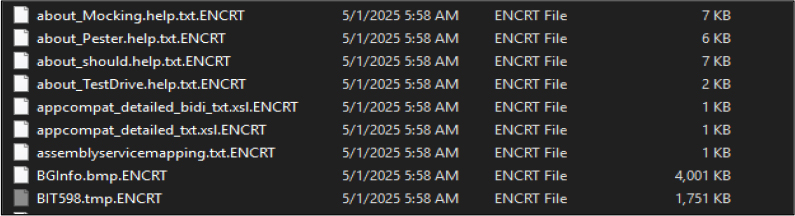

Após essa etapa, a extensão ".ENCRT" é adicionada a todos os arquivos criptografados, e o arquivo de resgate "R3ADM3.txt" é gerado em cada diretório afetado, contendo instruções de pagamento e prazos.

Histórico operacional

Operacional por aproximadamente 40-60 dias desde sua detecção inicial, o Gunra demonstrou rápida evolução técnica e expansão geográfica. Ainda de acordo com análises da CYFIRMA, existem indícios de que o grupo esteja operando sob um modelo similar ao Ransomware-as-a-Service (RaaS), o que explicaria sua rápida disseminação global.

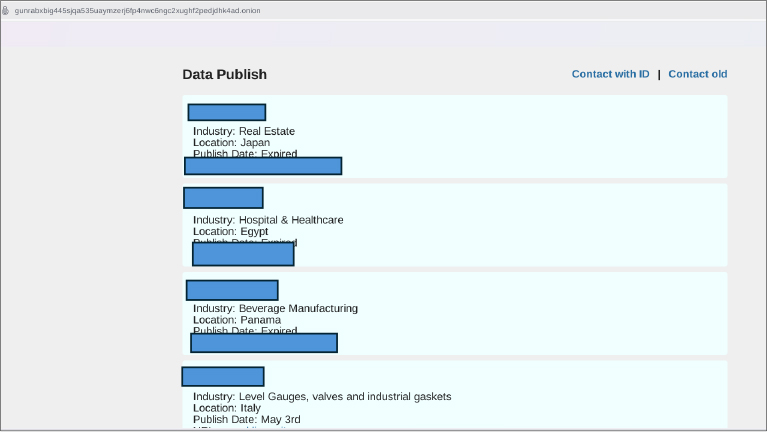

A rápida expansão do Gunra, com ataques documentados em cinco continentes em dois meses de operação, sugere uma infraestrutura bem organizada. A plataforma de vazamento de dados, hospedada na rede Tor, já contém pastas organizadas por empresa, demonstrando capacidade sofisticada de exfiltração e catalogação de dados sensíveis. Esta organização meticulosa dos dados exfiltrados sugere uma operação bem financiada e profissional, possivelmente composta por ex-afiliados de grupos de ransomware estabelecidos como o Conti.

Atividade recente e vitimologia

Ataque no Brasil

- Vítima: Grupo Jorge Batista (varejo e atacado de alimentos e Healthcare/Farmacêutico)

- Data: Maio de 2025

- Impacto financeiro documentado: Aproximadamente R$ 400 milhões em prejuízos

- Setores afetados: Varejo alimentício, rede de farmácias e distribuição logística

- Impacto operacional: Interrupção total das redes de distribuição, paralisação de sistemas POS (Point of Sale), terminais de pagamento e gestão de estoque

- Vetor inicial provável: Comprometimento do portal de e-commerce, conforme análise do domínio listado no site de extorsão do Gunra

- Dados comprometidos: Informações financeiras, cadastros de clientes e fornecedores, dados transacionais

Ataque na Argentina

- Vítima: Bioprofarma Bagó S.A.

- Região: Argentina

- Setor: Healthcare/Farmacêutico

- Impacto: Preocupações sobre a segurança de dados de saúde e integridade operacional da empresa

Conforme documentado pela CYFIRMA, a Bioprofarma Bagó S.A. foi listada entre as vítimas do grupo Gunra, confirmando a presença do grupo em operações na América Latina. A empresa é um laboratório farmacêutico argentino com operações regionais.

O ataque foi reportado em múltiplas plataformas de inteligência de ameaças, embora detalhes específicos sobre datas exatas e domínios comprometidos permaneçam limitados nas fontes publicamente disponíveis.

Outros ataques documentados

- TOMOKU Co., Ltd. (Japão) - 04/05/2025

- Detalhes: Empresa industrial japonesa atacada conforme relatado pela Undercode News

- Divulgação: Postada no site de vazamento aproximadamente às 04:30:51 (UTC +3)

- Fonte: ThreatMon via Dark Web Intelligence

- MG Chemicals (Estados Unidos/Califórnia) - 17/05/2025 - Hookphish.com

Padrões de vitimologia e escopo geográfico

A análise de inteligência de ameaças da CYFIRMA revela um padrão de vitimologia diversificado, mas com foco estratégico nos seguintes setores:

- Varejo alimentício: Particularmente sistemas de POS e gestão de estoque

- Manufatura: Incluindo eletrônica e processos industriais

- Setor Healthcare/Farmacêutico: Visando dados de pesquisa e desenvolvimento

- Imobiliário: Sistemas de gestão de propriedades e dados financeiros

- Saúde: Incluindo centros de desenvolvimento infantil e instalações médicas

- Fabricação de bebidas: Afetando linhas de produção e distribuição

O escopo geográfico é notavelmente amplo para um grupo operacional em operação há apenas 40-60 dias, com vítimas confirmadas em:

- América do Norte: Estados Unidos (múltiplos estados)

- América Latina: Brasil, Argentina, Panamá

- Europa: Itália

- Ásia: Japão

- África: Egito

Linha do tempo de ataques conhecidos

A tabela abaixo apresenta a cronologia de alguns dos ataques conhecidos do Gunra Ransomware, demonstrando sua rápida disseminação global desde sua primeira detecção até o presente momento:

| Data | Organização | País | Setor | Fonte |

|---|---|---|---|---|

| 01/04/2025 | (Primeira detecção do Gunra - estimada) | - | - | CYFIRMA |

| 04/05/2025 | TOMOKU Co., Ltd. | Japão | Industrial/Manufatura | Undercode News |

| 18/05/2025 | Grupo Jorge Batista | Brasil | Varejo alimentício | CISO Advisor |

| 28/04/2025 | Bioprofarma Bagó S.A | Argentina | Healthcare/Farmacêutico | Hookphish |

| 17/05/2025 | MG Chemicals | EUA/Califórnia | Químico/Manufatura | Hookphish |

Essa rápida disseminação global, em apenas 40-60 dias de operação, sugere uma forte infraestrutura operacional, possivelmente herdada da experiência dos operadores com o Conti Ransomware, e reforça a eficácia do modelo de RaaS para alcançar múltiplas vítimas simultaneamente em diferentes geografias e setores.

Modus operandi

O Gunra emprega um modelo de dupla extorsão, uma tática cada vez mais comum entre os operadores de ransomware modernos. Este modelo envolve não apenas a criptografia dos dados, tornando-os inacessíveis, mas também a exfiltração de informações sensíveis antes do processo de criptografia. Esta exfiltração de dados serve como uma alavanca adicional para pressionar as vítimas a pagar o resgate, sob a ameaça de divulgação pública das informações roubadas.

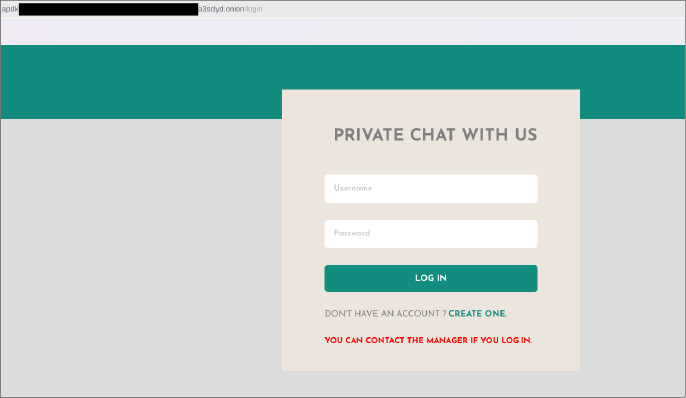

Para comunicação e negociação, o Gunra instrui as vítimas a entrarem em contato através de um endereço .onion designado na rede Tor, frequentemente estabelecendo um prazo curto (por exemplo, 5 dias) para o contato inicial. Os portais de negociação são, por vezes, estilizados para se assemelharem a aplicativos de mensagens instantâneas, como o WhatsApp, e podem incluir papéis designados como "Gerente" para facilitar a comunicação e dar um ar de profissionalismo à operação criminosa. Esta abordagem visa aumentar a pressão psicológica sobre a vítima.

A linhagem Conti, combinada com o direcionamento global imediato (Japão, Egito, Estados Unidos, Brasil Panamá, Itália e Argentina), sugere que o Gunra pode ser operado por atores experientes, possivelmente ex-afiliados do Conti ou um grupo bem-financiado que adquiriu o código-fonte. O Conti possuía um alcance global e um sofisticado programa de afiliados. Lançar uma nova variante de ransomware e alcançar impacto em múltiplos países tão rapidamente requer infraestrutura estabelecida, habilidades e, possivelmente, alvos pré-identificados ou métodos de acesso. Se o Gunra está de fato alavancando o conhecimento operacional do Conti, seus operadores não estão partindo de um ponto de inexperiência. Isso implica uma maior capacidade de identificar e explorar vulnerabilidades em ambientes diversos.

Ciclo de vida do ataque e aprofundamento técnico (TTPs)

Vetores de acesso inicial

- Spear-Phishing Direcionado: Análises da CYFIRMA confirmam que o Gunra emprega e-mails maliciosos altamente personalizados, contendo anexos ou links comprometidos, explorando a engenharia social para contornar defesas de perímetro (T1566). Este método permite que os atacantes contornem as defesas perimetrais e obtenham uma posição inicial na rede, explorando a vulnerabilidade humana.

- Credenciais Comprometidas: O grupo utiliza credenciais vazadas ou obtidas via phishing para acesso a VPNs corporativas e serviços de acesso remoto. Conforme documentado, o Gunra explora ativamente os armazenamentos de credenciais de browsers e sistemas (T1555).

- Exploração de Aplicações Públicas: Evidências do ataque ao Grupo Jorge Batista sugerem comprometimento de aplicações web públicas, particularmente plataformas de e-commerce com vulnerabilidades não corrigidas.

- RDP/VPN Expostos: Conforme análises da Red Piranha, o grupo explora sistematicamente pontos de acesso remoto com autenticação fraca ou sem proteção MFA (Multi-Factor Authentication), particularmente serviços RDP (Remote Desktop Protocol) acessíveis pela internet.

Execução e evasão de defesas

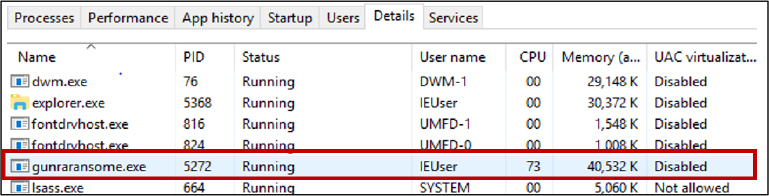

Uma vez dentro da rede, o Gunra executa uma série de ações para estabelecer sua presença e evitar a detecção. Um comportamento específico observado é a criação de um processo denominado "gunraransome.exe", que se torna visível no Gerenciador de Tarefas. Este é um indicador de comprometimento (IoC) comportamental específico.

Para dificultar a análise por pesquisadores de segurança e softwares anti-malware, o Gunra emprega técnicas de anti-depuração e anti-reversão. Ele tiliza a API IsDebuggerPresent para detectar a presença de ferramentas de depuração como x64dbg ou WinDbg. Se um ambiente de análise é detectado, o malware pode alterar seu comportamento ou encerrar sua execução.

O malware também realiza manipulação de processos e escalonamento de privilégios utilizando as APIs GetCurrentProcess e TerminateProcess. Essas funções permitem que o Gunra manipule outros processos, eleve seus próprios privilégios no sistema e injete código malicioso em processos em execução, incluindo os de softwares de segurança, efetivamente neutralizando-os.

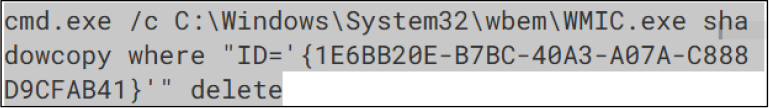

Uma tática crucial para impedir a recuperação dos dados é a exclusão de cópias de sombra (shadow copies). O Gunra utiliza a Windows Management Instrumentation (WMI) para executar comandos que apagam essas cópias de backup do sistema. Isso torna a restauração do sistema para um ponto anterior à infecção muito mais difícil, forçando a vítima a depender de backups externos ou a considerar o pagamento do resgate.

Adicionalmente, o binário do Gunra é relatado como sendo fortemente ofuscado. A ofuscação de código visa tornar o malware menos legível e mais difícil de ser analisado estaticamente por motores de ferramentas baseadas em assinaturas, aumentando o tempo necessário para sua detecção e mitigação.

Protocolos de exfiltração de dados

- Modelo de dupla extorsão: O Gunra implementa um modelo sofisticado de dupla extorsão, uma tática cada vez mais comum entre operadores de ransomware modernos. Este modelo envolve:

- Exfiltração sistemática de informações sensíveis antes do processo de criptografia

- Criação de alavancagem adicional para pressionar as vítimas a pagar o resgate

- Ameaça explícita de divulgação pública das informações roubadas em portal Tor dedicado

- Portal de Negociação e Comunicação: O Gunra instrui as vítimas a entrarem em contato através de um endereço .onion designado na rede Tor para comunicação e negociação:

- Estabelece prazo curto (tipicamente 5 dias) para o contato inicial

- Portais sofisticados estilizados para se assemelharem a aplicativos de mensagens instantâneas (como WhatsApp)

- Utiliza abordagem estruturada e profissional para aumentar a pressão psicológica sobre a vítima

- Oferece descriptografia gratuita de amostra como prova de capacidade técnica

Processo de criptografia

Implementação e algoritmos criptográficos

- Algoritmo híbrido: O Gunra utiliza uma combinação de criptografia simétrica e assimétrica para garantir eficiência e segurança:

- Usa algoritmos simétricos (possivelmente AES) para arquivos individuais, escolhidos pela velocidade de processamento em criptografia massiva

- Aplica criptografia assimétrica (possivelmente RSA) para proteger as chaves simétricas, tornando a descriptografia sem a chave privada praticamente impossível

- Esta combinação representa um padrão comum em implementações de ransomware moderno, conforme documentado pela CYFIRMA.

- Processo de Criptografia em Múltiplas Etapas:

- Possivelmente gera uma chave simétrica única por sessão (como AES) para garantir eficiência e velocidade na criptografia em massa, seguindo tendências modernas de ransomware

- Utiliza a API FindNextFileExW para realizar busca recursiva através dos diretórios e localizar arquivos alvo

- Criptografa arquivos com um algoritmo simétrico para processamento eficiente

Execução e abordagem técnica

- Autonomia pperacional: Por possivelmente não necessitar comunicação C2 ativa durante a fase de criptografia, o Gunra pode operar de forma autônoma após a infecção inicial, dificultando a detecção baseada em monitoramento de rede e permitindo a operação mesmo em redes com controles de saída rigorosos

Direcionamento e impacto de arquivo

- Seletividade de arquivos: Análises forenses indicam que o Gunra direciona uma ampla gama de tipos de arquivos, mas prioriza estrategicamente:

- Documentos críticos de negócio: (.doc, .docx, .pdf, .xls, .xlsx, .ppt, .pptx)

- Bancos de dados e sistemas de gestão: (.sql, .mdb, .accdb, .dbf, .qbw)

- Arquivos financeiros e contábeis: (sistemas ERP, planilhas financeiras, registros fiscais)

- Backups locais e imagens de disco: (para impedir recuperação sem pagamento)

Comunicação e extorsão

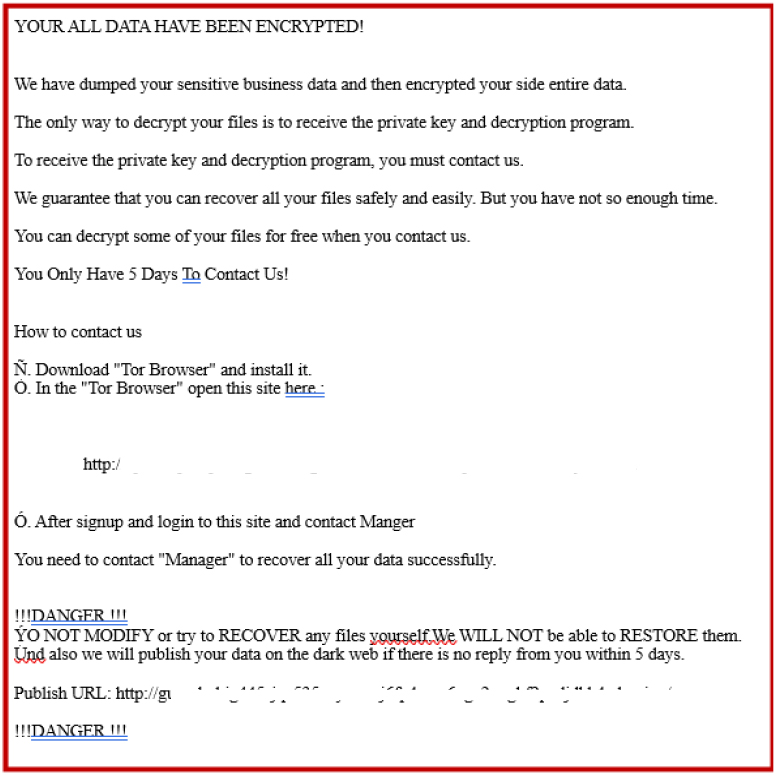

- Nota de Resgate ("R3ADM3.txt"):

- Depositada estrategicamente em múltiplos diretórios para maximizar visibilidade

- Contém instruções detalhadas para acesso ao portal Tor de negociação

- Especifica prazo de 5 dias para contato inicial, criando pressão psicológica para ação rápida

- Oferece descriptografia gratuita de amostra como prova técnica de capacidade de recuperação

- Contém alertas explícitos contra tentativas de recuperação por terceiros, afirmando que isso pode levar à perda permanente dos dados

- Abordagem Profissional de Extorsão:

- Portais de negociação sofisticados semelhantes a aplicativos de mensagens instantâneas como WhatsApp

- Interface com canais de comunicação dedicados e "Gerentes" designados para facilitar negociações

- Provas calculadas de capacidade técnica para aumentar a confiança da vítima no processo de pagamento

- Prazos deliberadamente curtos para criar urgência e dificultar o desenvolvimento de alternativas

Mecanismos de persistência

Para garantir sua sobrevivência no sistema infectado, mesmo após reinicializações, o Gunra pode empregar mecanismos de persistência. Uma análise sugere que o Gunra pode ter potencial para persistência em nível de bootkit. Um bootkit é um tipo de malware que modifica o processo de inicialização do sistema, carregando antes do sistema operacional. Isso lhe confere um alto grau de furtividade e resiliência, tornando sua remoção extremamente difícil.

Embora chaves de registro específicas ou tarefas agendadas criadas pelo Gunra não sejam detalhadas nas informações que temos até o presente momento, malwares em geral frequentemente utilizam chaves de registro de execução automática (por exemplo, Run e RunOnce em HKEY_CURRENT_USER e HKEY_LOCAL_MACHINE) ou modificações na pasta de inicialização para garantir que sejam executados a cada login ou inicialização do sistema. Softwares maliciosos como o FinalDraft, por exemplo, armazenam tokens OAuth no registro do Windows para persistência, e a ferramenta schtasks.exe é comumente usada por grupos de ransomware e APTs para agendar a execução de tarefas maliciosas. Os defensores devem monitorar esses locais comuns de persistência.

Infraestrutura de comando e controle (C2)

A infraestrutura de comando e controle (C2) do Gunra é primariamente utilizada para a fase de extorsão pós-infecção. A comunicação com as vítimas, incluindo o fornecimento de instruções para pagamento do resgate e a negociação, ocorre predominantemente através de serviços ocultos baseados em Tor (endereços.onion). O uso da rede Tor proporciona anonimato aos operadores do ransomware e dificulta o rastreamento de sua infraestrutura.

Além disso, análises recentes indicam que o Gunra pode trabalhar em conjunto com o infostealer StealC V2, suportando opções de loader que podem entregar instaladores MSI, ampliando suas capacidades de comprometimento inicial e coleta de credenciais.Ferramentas associadas

- DslogdRAT: Conforme documentado em análises recentes, este RAT (Remote Access Trojan) foi encontrado em sistemas comprometidos pelo Gunra, possivelmente servindo como backdoor persistente após o pagamento do resgate.

- SPAWNSNARE: Identificado nos mesmos ambientes comprometidos, este kit de ferramentas maliciosas para pós-exploração permite movimento lateral e escalação de privilégios, complementando o arsenal do grupo.

Características distintivas do malware

- Assinatura de arquivo: O executável principal "gunraransome.exe" apresenta características técnicas específicas:

- Compilado com Microsoft Visual C/C++

- Fortemente ofuscado com packers personalizados

- Implementa anti-desmontagem e técnicas anti-análise estática

- Comportamento de execução: Para detalhes completos, consulte a seção "Técnicas de Execução e Evasão de Defesas"

- Inicia verificações de ambiente antes de qualquer atividade maliciosa

- Implementa delays aleatórios entre ações para evitar detecção baseada em timing

- Utiliza técnicas de living-off-the-land, aproveitando ferramentas nativas do Windows

- Mecanismos anti-forense:

- Limpa logs de eventos do Windows após a execução

- Implementa código auto-modificável para dificultar análise de memória

- Deixa artefatos mínimos no sistema de arquivos

Avaliação de impacto e comportamentos observados

O impacto de um ataque de ransomware Gunra é multifacetado e severo, alinhando-se com as táticas de extorsão modernas. O principal impacto é a criptografia de arquivos críticos, tornando-os inacessíveis, juntamente com o roubo de dados sensíveis antes da criptografia. Estes dados exfiltrados são então usados como alavanca para as demandas de resgate, configurando o modelo de dupla extorsão.

Ataques bem-sucedidos invariavelmente levam a uma interrupção operacional significativa, paralisando as atividades comerciais até que os sistemas sejam restaurados ou o resgate seja pago.

O objetivo final dos atacantes é o ganho financeiro. Os custos de recuperação de ransomware, em geral, aumentaram drasticamente nos últimos anos. As vítimas enfrentam não apenas as demandas de resgate, mas também os custos associados à recuperação dos sistemas, perda de receita durante o tempo de inatividade e potenciais multas regulatórias. Embora não específico do Gunra, o custo médio de um ataque de ransomware foi de 4,91 milhões de dólares em 2024 (segundo o relatório Data Breach Report da IBM), ilustrando a gravidade financeira desses ataques.

Em termos de vitimologia observada (em outros setores), o Gunra já demonstrou sua capacidade de atingir uma variedade de indústrias. Organizações nos setores imobiliário, farmacêutico e de manufatura foram comprometidas em múltiplos países, incluindo Japão, Egito, Panamá, Itália e Argentina. Este alcance global e a capacidade de interromper severamente as operações de negócios em diversas indústrias destacam a ameaça significativa que o Gunra representa.

O direcionamento do Gunra a indústrias diversas como manufatura e farmacêutica sugere que seus operadores são adaptáveis e capazes de compreender diferentes ambientes de negócios para identificar dados de alto valor para extorsão. Ataques bem-sucedidos em setores variados exigem reconhecimento e uma compreensão do que constitui dados críticos para cada um; a manufatura envolve propriedade intelectual e dados operacionais, enquanto a farmacêutica lida com pesquisa e dados regulatórios. Isso demonstra uma capacidade que vai além de ataques simples e oportunistas.

A disseminação global dos ataques Gunra em um curto período implica ou um grupo bem coordenado ou um modelo de Ransomware-as-a-Service (RaaS) já em operação, mesmo que não explicitamente declarado. Coordenar ataques em múltiplos países (Japão, Egito, Panamá, Itália, Brasil, Estados Unidos e Argentina) requer capacidade operacional significativa ou uma rede distribuída de atores. Modelos RaaS permitem escalonamento rápido, fornecendo malware e infraestrutura para afiliados, que então conduzem os ataques. Embora a natureza RaaS do Gunra não seja confirmada, sua linhagem Conti (o Conti operava um grande RaaS) e sua rápida disseminação são sugestivas.

Evidências visuais do comportamento

As seguintes capturas de tela demonstram o comportamento do Ransomware Gunra em sistemas comprometidos:

Figura 1: Capturas de tela de arquivos criptografados pelo Ransomware Gunra. Fonte: CYFIRMA

Principais comportamentos observados

Processo malicioso

Cria um processo com o nome 'gunraransome.exe' no Gerenciador de Tarefas do Windows.

Figura 2: Processo malicioso gunraransome.exe em execução no gerenciador de tarefas do Windows. Fonte: CYFIRMA

Remoção de cópias de shadow

Deleta cópias de sombra disponíveis usando o utilitário Windows Management Instrumentation (WMI).

Figura 3: Comandos WMI utilizados pelo ransomware para eliminar cópias de sombra do sistema. Fonte: CYFIRMA

Criptografia de arquivos

Criptografa os arquivos da vítima e adiciona a extensão ".ENCRT" a eles.

Figura 4: Arquivos criptografados pelo Gunra com a extensão .ENCRT adicionada. Fonte: CYFIRMA

Nota de resgate

Deixa um arquivo de nota de resgate chamado "R3ADM3.txt" em cada diretório onde os arquivos são criptografados.

Figura 5: Conteúdo da nota de resgate R3ADM3.txt criada pelo ransomware. Fonte: CYFIRMA

Interface de negociação

As capturas a seguir mostram a interface de negociação usada pelo grupo Gunra. Para detalhes sobre o processo de extorsão e comunicação, consulte a seção "Comunicação e Extorsão" em "Mecanismos de Criptografia e Impacto".

Figura 6: Interface web do grupo criminoso responsável pelo ransomware Gunra na rede Tor.

Figura 7: Interface de negociação do grupo Gunra com elementos semelhantes a aplicativos de mensagens e funções de "Gerente". Fonte: CYFIRMA

Análise comparativa com outros ransomwares

Para contextualizar a posição do Gunra no panorama atual de ameaças de ransomware, a tabela a seguir apresenta uma comparação com outros grupos:

| Característica | Gunra | Akira | Trinity | Conti (inativo) |

|---|---|---|---|---|

| Modelo de Negócio | Possível RaaS | RaaS | Operação Direta | RaaS |

| Dupla Extorsão | Sim | Sim | Sim | Sim |

| Algoritmos de Criptografia | Algoritmos simétricos + assimétricos | ChaCha20 + RSA | AES + RSA | AES + RSA |

| Extensão de Arquivos | .ENCRT | .akira | .trinity | .CONTI |

| Setores-alvo Principais | Varejo, Manufatura, Healthcare/Farmacêutico | Saúde, Financeiro | Educação, Governo | Múltiplos setores |

| Táticas Anti-análise | Verificação de debugger, ofuscação, bootkit | Ofuscação de código | Verificação de VM, ofuscação | Ofuscação avançada |

| Prazo de Negociação | 5 dias | 7 dias | Variável | 3-5 dias |

| Linhagem Técnica | Derivado do Conti | Original | Possivelmente REvil | Original (extinto) |

| Distribuição Geográfica | Global (5 continentes) | Global | Foco em EUA/Europa | Global |

| Data de Surgimento | 01/04/2025 (estimado) | 2023 | 2023 | 2017 (encerrado em 2022) |

Recomendações detalhadas de mitigação e defesa

A ameaça imposta pelo Gunra Ransomware, com suas capacidades derivadas do Conti e modelo RaaS, exige uma abordagem multifacetada de defesa cibernética. A seguir, detalhamos recomendações práticas e estruturais, alinhadas às melhores práticas da indústria e aos serviços oferecidos pela SEK.

1. Fortalecimento de vetores de acesso inicial

Spear-phishing e engenharia social permanecem como vetores predominantes para infecção. Para mitigar esses riscos:

- Implementar treinamento contínuo de conscientização em segurança para colaboradores, com simulações de phishing realistas. A SEK oferece programas personalizados de Security Awareness com foco em ameaças avançadas.

- Empregar soluções de filtragem avançada de e-mail com sandboxing, integradas à análise de reputação e bloqueio automático. O serviço de SOC e MDR da SEK permite resposta automatizada a e-mails maliciosos em tempo real, reduzindo a janela de exposição.

2. Gestão de credenciais e autenticação

O uso de credenciais comprometidas para movimentação lateral e acesso privilegiado foi confirmado nas campanhas Gunra.

- Adotar autenticação multifator (MFA) para todas as conexões externas e administrativas, preferencialmente com chaves físicas ou autenticação baseada em aplicativo.

- Aplicar o princípio do menor privilégio em todos os níveis da infraestrutura.

- Monitorar e gerenciar acessos privilegiados com ferramentas PAM. A SEK provê serviços de implantação de controles de identidade e acesso, com foco em ambientes heterogêneos e híbridos.

3. Proteção de superfícies expostas

- Desabilitar o acesso RDP público, restringindo-o via VPN com controle granular e logging completo.

- Reforçar a segurança de aplicações web públicas, especialmente e-commerces e ERPs. A SEK realiza testes de intrusão (Pentest) e Web Application Security Assessments, identificando falhas exploráveis pelo Gunra.

4. Segmentação e contenção de movimentação lateral

- Aplicar microsegmentação de rede, separando sistemas críticos, endpoints administrativos e servidores com ACLs estritas.

- Implementar políticas Zero Trust, com validação contínua de contexto, usuário e dispositivo. A consultoria da SEK em arquitetura ZTA é estruturada segundo o NIST 800-207.

5. Monitoramento avançado e detecção comportamental

- Utilizar soluções de EDR e XDR com integração SIEM para correlação de eventos e resposta rápida.

- A plataforma de XDR da SEK, integrada ao seu SOC, monitora execuções maliciosas, alterações em registro, criação de tarefas agendadas, conexões Tor e comandos WMI.

- Regras de detecção específicas, como a Sigma Rule para o Gunra, devem ser implementadas e validadas. A equipe de Threat Detection Engineering da SEK personaliza regras Sigma/YARA para clientes em segmentos críticos.

6. Backup e recuperação resiliente

- Manter backups segregados da rede (air-gapped) e testados regularmente.

- Adotar soluções de backup com versionamento, criptografia e proteção contra ransomware, incluindo retenção imutável.

- A consultoria em Resiliência Cibernética da SEK ajuda organizações a desenhar estratégias de recuperação rápidas, com base em BIA e RTO/RPO customizados.

7. Gestão contínua de vulnerabilidades

- Realizar varreduras regulares de vulnerabilidades e correção priorizada com base em risco. A SEK oferece serviços gerenciados de Vulnerability Management, com dashboards de exposição e SLAs integrados ao GRC.

- Automatizar a correção de falhas conhecidas, principalmente em softwares expostos à internet.

8. Preparação para incidentes de ransomware

- Elaborar e testar um Runbook específico para ransomware, com planos de resposta, comunicação, escalonamento e gestão de crise.

- A equipe de DFIR da SEK atua tanto de forma preventiva (com simulações e tabletop exercises), quanto reativa, com investigação e recuperação forense pós-incidente.

- Considerar os riscos legais e reputacionais do pagamento de resgates — a SEK presta consultoria jurídica e técnica integrada para resposta segura e compliance com OFAC, LGPD e outras normas.

9. Integração com Cyber Threat Intelligence (CTI)

- Consumir e aplicar feeds de CTI táticos, operacionais e estratégicos. O Gunra, por exemplo, pode ser antecipado por IoCs e TTPs compartilhados em canais especializados.

- A SEK oferece inteligência de ameaças customizada por setor e localização, com foco em ameaças relevantes à América Latina.

10. Avaliação da postura de segurança

- Realizar Red Team Exercises e Purple Team engagements, simulando ataques como o Gunra para identificar lacunas reais de segurança e resposta.

- Utilizar ferramentas de BAS (Breach and Attack Simulation) para validar controles implantados. A SEK entrega simulações contínuas de ataque com validação automatizada de controles MITRE ATT&CK.

11. Compliance e políticas internas

- Revisar políticas de segurança da informação, incluindo gestão de terceiros, retenção de dados, resposta a incidentes e continuidade de negócios.

- A SEK apoia na elaboração e revisão de políticas e normas internas, alinhadas com ISO 27001, LGPD e NIST CSF.

Considerações finais

A defesa contra o Gunra requer uma abordagem integrada e coordenada, que combine prevenção técnica, vigilância comportamental e planejamento estratégico. Todas as medidas aqui recomendadas podem ser implementadas com o apoio dos serviços e especialistas da SEK, promovendo resiliência diante de ameaças modernas e sofisticadas.

Indicadores de comprometimento (IoCs)

A seguinte tabela apresenta os indicadores de comprometimento conhecidos associados ao Gunra Ransomware:

| Tipo de IOC | Valor | Fonte(s) | Relevância/Notas |

|---|---|---|---|

| Hash de Arquivo (MD5) | 9a7c0adedc4c68760e49274700218507 | 6 | Identificador único de uma amostra específica do malware Gunra. Útil para varreduras de antivírus e ferramentas de análise de malware. |

| Hash de Arquivo (SHA256) | 854e5f77f788bbbe6e224195e115c749172cd12302afca370d4f9e3d53d005fd | 6 | Identificador único mais robusto de uma amostra específica do Gunra. Preferível para regras de detecção. |

| Extensão de Arquivo Criptografado | .ENCRT | 1 | Adicionada a todos os arquivos criptografados pelo Gunra. Um sinal claro de infecção. |

| Nome do Arquivo da Nota de Resgate | R3ADM3.txt | 1 | Arquivo de texto contendo as instruções dos atacantes, depositado em diretórios com arquivos criptografados. |

| Nome do Processo | gunraransome.exe | 1 | Nome do processo executável do Gunra que pode ser observado no Gerenciador de Tarefas ou em logs de processos. |

| IOCs de Rede | Uso de endereços.onion na rede Tor para negociação | 1 | Não foram listados IPs ou domínios C2 específicos. O bloqueio de tráfego Tor de saída (onde não essencial) é uma mitigação geral. |

| Chaves de Registro | Nenhuma chave de registro específica modificada pelo Gunra foi detalhada. | Geral: 22 | Monitorar chaves de execução automática comuns (ex: HKCU...\Run, HKLM...\Run) para persistência geral de malware. |

Comportamentos de sistema

-

Comandos WMI: Execução de comandos para eliminação de shadow copies:

wmic shadowcopy delete vssadmin delete shadows /all /quiet bcdedit /set {default} bootstatuspolicy ignoreallfailures -

Registros modificados:

- Modificações em chaves de registro relacionadas à inicialização

- Alterações em políticas de segurança do Windows

- Possível persistência em nível de bootkit (modificações no processo de inicialização)

Atividade de rede

- Conexões Tor: Tráfego para a rede Tor, especialmente para endereços .onion utilizados para negociação

- Padrões de tráfego: Comunicações criptografadas em grandes volumes para destinos não catalogados

- Protocolos: Tráfego HTTP/HTTPS com padrões anômalos ou cabeçalhos não padronizados

- Características: Comunicação C2 possivelmente mínima durante a fase de criptografia, focada principalmente na fase de extorsão pós-infecção

Implementação de monitoramento

Para detectar efetivamente o Gunra Ransomware, implemente um sistema abrangente de monitoramento e detecção conforme detalhado abaixo:

Monitoramento específico e detecção do Gunra

-

Indicadores de comprometimento específicos do Gunra:

- Monitorar criação de arquivos com extensão ".ENCRT"

- Detectar aparecimento de arquivos "R3ADM3.txt" em múltiplos diretórios

- Alertar para qualquer execução de comandos suspeitos via WMI

-

Detecção de comportamentos específicos:

- Configurar EDR para detectar injeção de código em processos

- Monitorar tentativas de conexão Tor ou uso de proxies anômalos

- Alertar para execuções não autorizadas com padrões de nomes semelhantes a processos legítimos

- Implementar monitoramento de criação de serviços e tarefas agendadas

- Monitorar chamadas à API FindNextFileExW em padrões consistentes com varredura de sistema de arquivos

-

Monitoramento avançado baseado em comportamento:

- Implementar análise de anomalias baseada em IA/ML para detectar padrões de criptografia em massa

- Monitorar operações anômalas WMI, especialmente comandos relacionados à exclusão de cópias de sombra

- Implementar baselining de rede para identificar comunicações incomuns, especialmente com a rede Tor

- Utilizar honeypots internos (arquivos decoy) para detecção precoce de atividade de criptografia

-

Regra Sigma para Detecção do Gunra:

title: Gunra Ransomware Detection id: 7da765e8-1a3c-4f08-b145-d123456789ab status: experimental description: Detects Gunra ransomware behavior through file creation and WMI activity author: CYFIRMA, 2025 date: 05/05/2025 logsource: category: file_event detection: selection1: TargetFilename|endswith: '.ENCRT' selection2: TargetFilename|contains: 'R3ADM3.txt' selection3: CommandLine|contains: - 'wmic shadowcopy delete' - 'vssadmin delete shadows' - 'bcdedit /set' condition: selection1 or selection2 or selection3 falsepositives: - Legitimate admin activities (rare) level: critical - Monitoramento de comunicações:

- Bloquear e alertar sobre conexões não autorizadas à rede Tor

- Monitorar tráfego HTTPS anômalo, especialmente com destinos não catalogados

- Implementar inspeção SSL/TLS para identificar comunicações maliciosas criptografadas

- Configurar alertas SIEM para correlacionar eventos de rede suspeitos com atividades de sistema

- Implementar análise de tráfego DNS para identificar possível tunelamento ou comunicações C2

MITRE ATT&CK Framework

Conclusão

O ransomware Gunra representa uma ameaça imediata e significativa no panorama cibernético atual. Sua emergência, em abril de 2025, combinada com sua rápida atividade global e a sofisticação de seus TTPs – muitos dos quais parecem derivados de operações criminosas estabelecidas como o Conti – sublinha seu potencial para causar interrupções generalizadas e perdas financeiras substanciais. A tática de dupla extorsão, envolvendo criptografia e exfiltração de dados, juntamente com mecanismos avançados de evasão, posiciona o Gunra como um adversário formidável.

Portanto, uma postura de defesa proativa é imperativa. A implementação de medidas de segurança em camadas, o desenvolvimento de capacidades robustas de resposta a incidentes e uma compreensão aguçada de ameaças emergentes como o Gunra são fundamentais para a resiliência das organizações.

A vigilância contínua, o investimento em tecnologias de segurança modernas e a promoção de uma cultura de segurança cibernética em toda a organização são passos essenciais para mitigar os riscos impostos por este e outros atores de ameaça sofisticados.

Fontes

Nota: Este relatório representa a análise mais atualizada e abrangente com base nas fontes disponíveis até 26/05/2025. A natureza emergente e rápida evolução do Gunra Ransomware exige monitoramento contínuo e atualização regular das estratégias defensivas.