Sumário

Resumo

No último mês de 2025, diversas empresas de referência no ramo da tecnologia alertaram sobre explorações da CVE-2025-55182, conhecida como React2Shell. Segundo a Microsoft, a vulnerabilidade com pontuação máxima no CVSS permite a execução remota de código não autenticada em aplicações que usem React Server Components – um conjunto de frameworks e pacotes que permitem que aplicações React 19 "executem partes de sua lógica no servidor, em vez do navegador". Assim, a falha pode ser usada para acesso completo ao sistema operacional, roubo de credenciais, instalação de malware e movimentação lateral na rede.

Divulgada em 03 de dezembro de 2025, a falha é resultado de um problema nas validações de requests no protocolo RSC Flight, usado para comunicação entre cliente e servidor nas aplicações React. A React2Shell possibilita uma exploração relativamente simples. De acordo com a Wiz Research, uma única requisição HTTP é capaz de comprometer o servidor visado pelos atacantes, mesmo sem autenticação. Nos testes feitos pela organização, quase 100% das investidas tiveram sucesso. Além disso, frameworks amplamente adotados, como Next.js, também são atingidos pela falha.

Um ponto de atenção é a velocidade em que grupos de ameaça conseguiram utilizar tal vulnerabilidade em seus ataques. A AWS relatou que grupos APT chineses como Earth Lamia e JackPot já realizavam tentativas de invasão algumas horas após a falha ter se tornado pública. O problema é que essas explorações continuam mesmo após o lançamento da correção. Mais de 8 milhões de tentativas de ataque foram registradas desde a divulgação, com cerca de 250 a 400 mil ataques todos os dias – até a primeira semana de janeiro de 2026.

O risco de exploração também se dá porque existem diversos formatos e técnicas de payload usados nas explorações e, além disso, a mera presença de pacotes vulneráveis nos sistemas geralmente é suficiente para permitir a exploração, aponta o Google. É importante ressaltar que a América Latina é um alvo direto do grupo Earth Lamia, apontado como um dos atores de ameaça que lançou ataques a partir da vulnerabilidade. Já que o React Server Components é um pacote popular em diversos frameworks, há o risco de que sistemas ainda estejam vulneráveis à falha.

Neste Boletim de Inteligência, a equipe de CTI da SEK busca esclarecer os aspectos técnicos da vulnerabilidade React2Shell, detalhar as campanhas de exploração observadas, analisar a cadeia de ataque utilizada por diferentes grupos de ameaças, e fornecer recomendações baseadas nas melhores práticas da indústria para proteger organizações contra essa ameaça.

Desenvolvimento

Sobre o React Server Components

Para compreender a magnitude da CVE-2025-55182, é fundamental entender o contexto tecnológico onde ela se insere. Introduzido no React 19, o modelo RSC é um conjunto de pacotes e frameworks criado para permitir que desenvolvedores executem componentes de uma aplicação React no servidor em vez do navegador do usuário. A tecnologia foi divulgada para melhorar o desempenho das aplicações, reduzindo a quantidade de JavaScript enviada aos clientes.

Nessa arquitetura, o protocolo "React Flight" é o mecanismo de comunicação entre cliente e servidor. Segundo a Trend Micro, esse protocolo funciona como um sistema de serialização que transmite estruturas de dados complexas entre cliente e servidor, permitindo que as interfaces sejam renderizadas de forma progressiva enquanto aguardam as respostas do backend.

A popularidade dos React Server Components é um ponto que torna a falha ainda mais preocupante. A Microsoft aponta que frameworks como Next.js, React Router e Waku adotaram massivamente esta arquitetura. Segundo pesquisas da Wiz, cerca de 70% dos ambientes em nuvem contam com instâncias do Next.js – a grande maioria deles (61%) está com aplicações do Next.js expostas ao público.

Outro ponto de preocupação é o fato de que a mera presença dos pacotes vulneráveis nos sistemas frequentemente é suficiente para permitir a exploração. Não é necessário que o desenvolvedor tenha configurado explicitamente Server Functions ou implementado funcionalidades complexas, aponta a Google Cloud.

A exploração da vulnerabilidade React2Shell

A causa raiz da CVE-2025-55182 caracteriza-se na forma como o servidor React processa dados recebidos de clientes através do protocolo Flight. Assim, um invasor consegue executar códigos ao enviar dados maliciosos para os servidores antes que a autenticação aconteça. Ao receber informações vindas de um cliente, o RSC falha em distinguir entre propriedades que pertencem diretamente a um objeto e aquelas que são herdadas por meio da cadeia do JavaScript.

No JavaScript, todos os objetos herdam automaticamente de Object.prototype, que fornece métodos como hasOwnProperty, constructor e toString. Em condições normais, esses métodos são seguros, segundo a Trend Micro.

Contudo, a linha vulnerável no código verificava no próprio objeto se uma propriedade o pertencia. Este padrão é inseguro porque realiza uma busca de método em um objeto potencialmente não confiável e pode levar ao escape da verificação de segurança quando um atacante controla o objeto sendo processado e substitui o método por referências maliciosas.

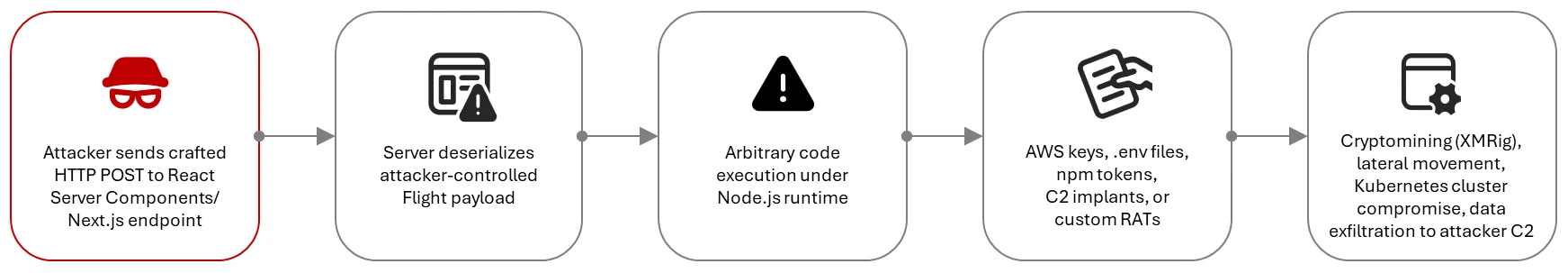

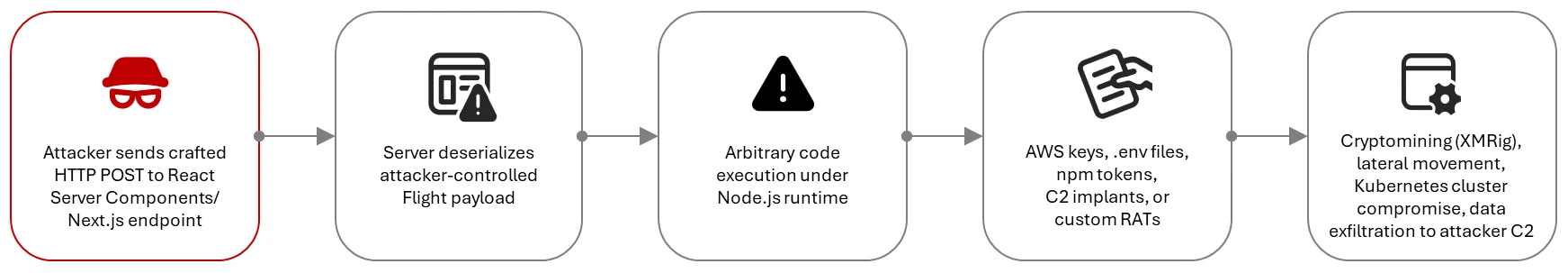

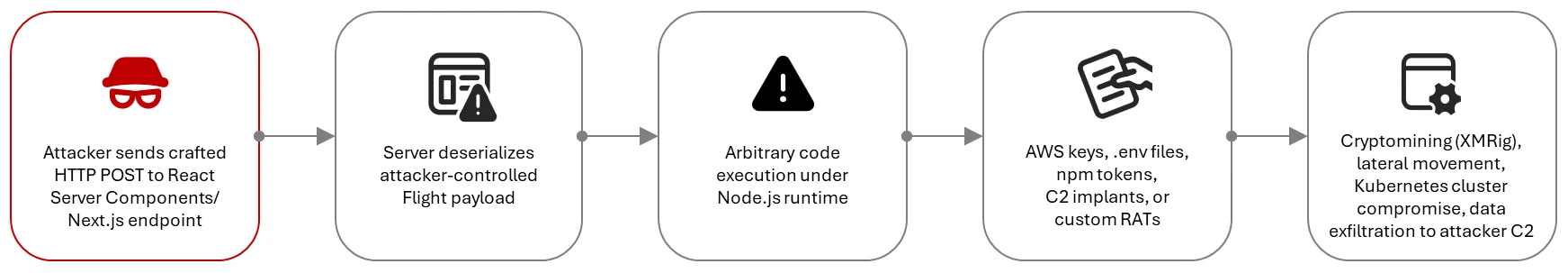

Fluxo de exploração da falha até comprometimento de sistemas / Imagem: Microsoft Security Blog

Segundo investigações, um dos métodos de exploração da vulnerabilidade React2Shell acontece em quatro fases diferentes.

• Estágio 1: Criação do loop de auto-referência

Em primeiro lugar, o atacante precisa obter acesso aos objetos internos do React. Conforme explicado pela Trend Micro, o protocolo "Flight" utiliza prefixos especiais que começam com "$" para codificar diferentes tipos de dados. Alguns, como o "$B" codificam dados binários. O prefixo explorado, nesses casos, é o "$@" – o qual permite acesso a objetos internos do React e retorna o próprio chunk bruto. Em consequência, o atacante consegue percorrer a cadeia do JavaScript e criar funções arbitrárias.

• Estágio 2: Manipulação automática de execução

A segunda fase da exploração utiliza um outro recurso de JavaScript. A palavra-chave "await" do JavaScript busca automaticamente objetos com um método ".then()". Segundo a análise da Trend Micro, ao configurar "then" para apontar para "Chunk.prototype.then" do React, o atacante sequestra esse mecanismo. Então, quando o React processa o "chunk" malicioso, identifica uma propriedade "then" e a trata como uma "Promise" válida. Assim, o atacante consegue fazer o código legítimo executar uma função a partir de dados maliciosos.

• Estágio 3: Injeção de dados maliciosos para inicialização

O terceiro estágio da exploração da falha visa injetar o payload malicioso no processo de inicialização do React. Para isso, o atacante utiliza o status "resolved_model", fazendo com que o React assuma que o chunk está pronto e processe os dados, incluindo as informações maliciosas.

• Estágio 4: Execução de códigos arbitrários via blob handler

A etapa final do ataque converte as preparações anteriores na execução do código em si. Nesse caso, o prefixo $B dispara o blob handler do React, que chama um método .get() em um objeto controlado. No final do processo, o servidor executa o comando shell criado pelo atacante com privilégios completos da Node.js.

A Trend Micro identificou que a exploração do erro ocorre durante a deserialização, antes que a Server Action requisitada seja até mesmo validada. Basta configurar qualquer valor no header Next-Action para disparar o código vulnerável.

O perigo da vulnerabilidade também é provado pelo fato de que, a partir dela, há um ataque de RCE pré-autenticação: não são necessárias credenciais ou qualquer forma de autenticação prévia. Além disso, o código malicioso executa com acesso completo aos módulos process, child_process, fs e todos os recursos do Node.js. O atacante pode ler e escrever arquivos arbitrariamente, executar comandos shell, bem como acessar bases de dados com credenciais, chaves de API e secrets.

Conforme já apontado neste Boletim, a presença dos pacotes vulneráveis já é suficiente para que a exploração seja efetivada.

Por trás dos ataques das últimas semanas

A velocidade entre a divulgação pública e a exploração da vulnerabilidade também é um ponto de atenção a essa falha. A AWS Security Blog documenta que, em questão de horas após a divulgação em 3 de dezembro de 2025, suas equipes de inteligência detectaram tentativas de exploração. Já a Microsoft relatou que os primeiros comprometimentos identificados pela companhia foram em 5 de dezembro daquele ano.

A AWS identificou vários grupos APT com vínculos ao Estado chinês efetuando exploits sobre a vulnerabilidade. A título de exemplo, o Earth Lamia, também rastreado como UNC5454 pelo Google, foi um dos primeiros atores detectados. Da perspectiva latino-americana, esse grupo, ativo desde 2023, é uma ameaça muito presente no continente. O Earth Lamia tem um histórico documentado de operações na América Latina, Oriente Médio e Sudeste Asiático, com foco em setores de serviços financeiros, logística, varejo, empresas de tecnologia da informação, universidades e organizações governamentais.

Nesse sentido, o Earth Lamia não é o único ator de ameaça que visa países da América Latina. Companhias localizadas na região têm sido alvos consideráveis nas invasões ligadas à CVE-2025-55182. Na segunda campanha analisada, o Brasil surge listado entre os cinco países alvos – ao lado dos Estados Unidos, Indonésia, Tailândia e Reino Unido. Os ataques focam em setores como telecomunicações, financeiro e empresas de jogos de azar, segundo a Imperva. Os atacantes conseguem, então, fazer o download de um executável RAT, acessar os sistemas comprometidos e executar comandos arbitrários e exfiltrar arquivos.

Outra campanha documentada foca em cryptojacking, técnica na qual atacantes usam recursos computacionais da vítima para minerar criptomoedas sem consentimento. Nessa operação, instituições financeiras, empresas de saúde e computação da Argentina e Colômbia aparecem como alvos, ao lado de companhias de tais setores nos Estados Unidos, Austrália e Reino Unido. O malware utilizado consistiu em ferramentas como o minerador XMRig e a botnet Mirai – que infecta dispositivos IoT e servidores Linux.

Além dessas, a "Runnv Cryptojacking" também é outra operação que foca em empresas latino-americanas. A campanha utiliza a vulnerabilidade para executar um script que funciona como dropper e baixa diversos arquivos secundários. A investigação dos endereços de carteira utilizados na campanha revelou que, no momento da análise, os atores de ameaça estavam gerando receita contínua através da mineração não autorizada – cerca de US$ 170 dólares por dia. Aqui, o Brasil e a Colômbia estão entre os cinco alvos principais das invasões.

Adicionalmente, o Jackpot Panda também aparece nos relatórios da Amazon como outro ator chinês identificado nas primeiras tentativas de exploração, com foco no Leste e Sudeste Asiático.

Em relatório publicado, a Google Cloud Threat Intelligence Group, confirmou vários outros atores de ameaças que utilizam a vulnerabilidade React2Shell para comprometer redes de vítimas globalmente. Identificado como UNC6600, este grupo cibercriminoso caracteriza-se pelo uso específico do malware MINOCAT. O executável ELF de 64 para Linux funciona como um tunneler para burlar mecanismos de segurança tradicionais.

O UNC6586 é outro ator de ameaça chinês rastreado pela Google que utiliza dois componentes nos ataques: SNOWLIGHT e VShell. Os atacantes exploram a vulnerabilidade para executar comandos e obter um script responsável pelo download e execução do SNOWLIGHT, um malware dropper que faz parte da backdoor VShell. O SNOWLIGHT executa os arquivos exclusivamente em memória RAM sem gravá-los em disco, o que dificulta a detecção.

O Google Cloud Blog indica que outro grupo UNC6588 deployou a backdoor COMPOOD após a exploração da falha, com foco em países como Taiwan, Vietnã e China. Os pesquisadores indicaram que COMPOOD está historicamente ligado a campanhas de espionagem chinesa desde 2022. Ou seja, o backdoor já era conhecido de operações anteriores e foi reutilizado para exploração da React2Shell.

Outro ator de ameaça, conhecido como UNC6603 utilizou a vulnerabilidade crítica para deployar uma nova versão da backdoor HISONIC em ambientes de armazenamento em nuvem como AWS e Alibaba Cloud. A backdoor usa serviços cloud, como Cloudflare Pages e GitLab para armazenar sua configuração criptografada. Essa técnica permite que a backdoor busque sua configuração em serviços amplamente usados e dificulta para que os mecanismos de defesa consigam distinguir a atividade maliciosa da legítima.

A análise da Google identificou o UNC6595 como outro grupo cibercriminoso que tem explorado a falha. Os principais alvos destes ataques são infraestruturas hospedadas em Virtual Private Servers (VPS) internacionais. Nesse caso, o erro é usado para o deployment do ANGRYREBEL.LINUX. O atacante usa um script de instalação que escapa das detecções dos sistemas de defesa ao disfarçar o malware como um daemon OpenSSH verdadeiro.

Além de atores chineses, a Google observou atores ligados ao Irã explorando a vulnerabilidade.

A Unit 42 da Palo Alto Networks também descobriu a ligação de um grupo norte-coreano a essa vulnerabilidade. A atividade foi observada na campanha "Contagious Interview", ou "Entrevista Contagiosa" em português. Nela, atacantes associados se passam por recrutadores para instalar malware nos dispositivos de candidatos a vagas de emprego na área de tecnologia.

Indicadores de Comprometimento (IoCs)

A seguir, apresentamos alguns indicadores de comprometimento identificados nas campanhas a partir da falha React2Shell. A lista completa dos IoCs está disponível no arquivo: IoCs - React2Shell.

Organizações devem implementar bloqueios preventivos para os domínios e endereços IP listados, além de monitorar ambientes em busca dos artefatos de arquivos e hashes conhecidos.

Domínios

| IoC | Tipo | Sobre |

|---|---|---|

| reactcdn[.]windowserrorapis[.]com | Domain | C2 SNOWLIGHT |

| help[.]093214[.]xyz | Domain | C2 Domain |

| inerna1[.]site | Domain | Malware Infra |

| meomeoli[.]mooo[.]com | Domain | C2 Domain |

| merahmerona[.]sbs | Domain | C2 Domain |

| pool[.]hashvault[.]pro | Domain | XMRig mining pool |

| res[.]qiqigece[.]top | Domain | Malware Distribution Domain |

| conclusion-ideas-cover-customise[.]trycloudflare[.]com | Domain | C2 Tunnel Domain |

| api[.]hellknight[.]xyz | Domain | C2 API Domain |

| tcp[:]//vip[.]kof97[.]lol[:]443 | Domain | Noodle RAT C2 Domain |

Hashes

| IoC | Tipo | Sobre |

|---|---|---|

| 7f05bad031d22c2bb4352bf0b6b9ee2ca064a4c0e11a317e6fedc694de37737a | Hash SHA256 | Malware SNOWLIGHT |

| 776850a1e6d6915e9bf35aa83554616129acd94e3a3f6673bd6ddaec530f4273 | Hash SHA256 | Malware MINOCAT/CowTunnel |

| 0f0f9c339fcc267ec3d560c7168c56f607232cbeb158cb02a0818720a54e72ce | Hash SHA256 | Malware ZinFoq |

| 0bc65a55a84d1b2e2a320d2b011186a14f9074d6d28ff9120cb24fcc03c3f696 | Hash SHA256 | Malware ANGRYREBEL.LINUX |

| 4a74676bd00250d9b905b95c75c067369e3911cdf3141f947de517f58fc9f85c | Hash SHA256 | Cobalt Strike Beacon Linux |

| df3f20a961d29eed46636783b71589c183675510737c984a11f78932b177b540 | Hash SHA256 | Malware HISONIC |

| 7e0a0c48ee0f65c72a252335f6dcd435dbd448fc0414b295f635372e1c5a9171 | Hash SHA256 | Coin miner payload hashes |

| 82335954bec84cbdd019cfa474f20f4274310a1477e03e34af7c62d15096fe0d | Hash SHA256 | Backdoor payload hashes |

| 858874057e3df990ccd7958a38936545938630410bde0c0c4b116f92733b1ddb | Hash SHA256 | Malware Payload |

| a455731133c00fdd2a141bdfba4def34ae58195126f762cdf951056b0ef161d4 | Hash SHA256 | SNOWLIGHT Sample |

Endereços de IP

| IoC | Tipo | Sobre |

|---|---|---|

| 82[.]163[.]22[.]139 | IP Address | IP C2 SNOWLIGHT |

| 45[.]76[.]155[.]14 | IP Address | IP C2 COMPOOD |

| 172[.]245[.]5[.]61 | IP Address | Cryptominer |

| 1[.]233[.]104[.]29 | IP Address | IP Scanning/Exploitation Activity |

| 103[.]120[.]170[.]6 | IP Address | IP Scanning/Exploitation Activity |

| 46[.]36[.]37[.]85 | IP Address | Malware Distribution Server |

| 47[.]84[.]79[.]46 | IP Address | C2 Server IP / Attack Infrastructure |

| 115[.]42[.]60[.]223 | IP Address | C2 Server IP / SNOWLIGHT Malware |

| 115[.]42[.]60[.]92 | IP Address | IP Scanning/Exploitation Activity |

| 116[.]213[.]36[.]244 | IP Address | IP Scanning/Exploitation Activity |

URLs

| IoC | Tipo | Sobre |

|---|---|---|

| hxxps[:]//gist[.]githubusercontent[.]com[:]443/demonicagents/39e943f4de855e2aef12f34324cbf150/raw/e767e1cef1c35738689ba4df9c6f7f29a6afba1a/setup_c3pool_miner[.]sh | URL | Cryptominer Script |

| hxxp[:]//eleveratech[.]com[:]8080/healthcheck[.]dll | URL | Malicious DLL |

| hxxp[:]//2[.]56[.]176[.]35[:]443/healthcheck[.]dll | URL | Malicious DLL |

| hxxps[:]//raw[.]githubusercontent[.]com[:]443/c3pool/xmrig_setup/master/setup_c3pool_miner[.]bat | URL | Cryptominer Script |

| hxxp[:]//res[.]qiqigece[.]top/nginx1 | URL | Malware Distribution |

| hxxps[:]//raw[.]githubusercontent[.]com/C3Pool/xmrig_setup/master/setup_c3pool_miner[.]sh | URL | Cryptominer Script |

| hxxps[:]//sup001[.]oss-cn-hongkong[.]aliyuncs[.]com/123/python1[.]sh | URL | Malicious Script |

| hxxp[:]//193[.]34[.]213[.]150/nuts/x | URL | Malware Payload |

| hxxp[:]//39[.]97[.]229[.]220[:]8001/linux_mipsel | URL | React2Shell CnC URI |

| hxxp[:]//39[.]97[.]229[.]220[:]8001/linux_mips64el | URL | React2Shell CnC URI |

Recomendações de uso dos IOCs

- Implementar bloqueios em firewalls, proxies e soluções de DNS filtering para todos os domínios e IPs listados

- Configurar regras EDR/XDR para detectar conexões com infraestrutura C2 conhecida

- Monitorar execuções de scripts suspeitos baixados de URLs listadas

- Alertar sobre detecção de hashes conhecidos em sistemas

- Verificar logs de rede para comunicações com endereços IP maliciosos

- Implementar detecção de atividades de mineração de criptomoedas

Conclusão

A CVE-2025-55182 é mais um exemplo da industrialização do sistema de exploração de vulnerabilidades por cibercriminosos. Não à toa, ela se tornou um alvo da atenção de especialistas pela sua severidade técnica e pela velocidade de exploração. Segundo a Trend Micro, grupos de ameaça priorizaram a rapidez sobre a precisão no uso da falha, lançando campanhas utilizando qualquer suposta proof-of-concept disponível, mesmo que sem eficácia comprovada. No total, cerca de 145 PoCs foram publicadas, mas nem todas eram funcionais. Dessa forma, o problema das várias tentativas de exploração malsucedidas é que elas geram volume em logs que pode mascarar ataques direcionados e com sucesso. Mais um desafio para as equipes de segurança.

Nessa premissa, atacantes fizeram varreduras em vários ambientes com diversas PoCs, considerando que a quantidade de sistemas vulneráveis valeria o esforço em troca. A GreyNoise aponta que mais de 8 milhões de investidas ocorreram desde a publicação da vulnerabilidade. "A distribuição geográfica e em rede confirma a ampla adoção dessa vulnerabilidade em diversos ecossistemas de agentes maliciosos", relatou a empresa.

Como apontado neste Boletim, a América Latina enfrenta um risco já documentado em relação a esta vulnerabilidade. Ao menos empresas do Brasil, Argentina e Colômbia já aparecem como alvos em campanhas diferentes.

A correção da vulnerabilidade é obrigatória. O React 19.0.1, 19.1.2 e 19.2.1, bem como Next.js 5.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7 e 16.0.7 representam as versões estáveis que resolvem a falha. Organizações latino-americanas devem considerar-se alvos diretos, dado o histórico documentado do Earth Lamia e a presença confirmada de ataques na região.

Recomendações

A CVE-2025-55182 representa um risco para organizações que utilizam React Server Components e frameworks derivados, especialmente o Next.js. A velocidade com que grupos de ameaça adotaram essa vulnerabilidade em seus ataques, combinada com a facilidade de exploração e a ampla adoção dessas tecnologias, faz com que empresas precisem ter a resposta como uma de suas prioridades. A seguir, a SEK disponibiliza recomendações para prevenir as explorações das falhas e fortalecer a postura de segurança das companhias, considerando também sugestões de grandes fabricantes, como Microsoft, Google e Amazon.

1. Aplicação imediata de patches e atualização de dependências

Organizações devem aplicar as atualizações para as versões corrigidas do React e Next.js. As versões React 19.0.1, 19.1.2 e 19.2.1 resolvem a falha, enquanto para Next.js as versões corrigidas incluem 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7 e 16.0.7.

É fundamental que organizações priorizem a correção de sistemas expostos à internet, já que mais de 61% dos ambientes com Next.js possuem aplicações públicas, segundo pesquisa da Wiz. É importante certificarem-se de que frameworks também puxem essas atualizações. Nesse sentido, a SEK oferece serviços de Continuous Threat Management (CTM) que permitem a identificação, priorização e gerenciamento de vulnerabilidades, fraquezas e compliance em diferentes ativos e ambientes em nuvem.

2. Identificação de superfícies expostas e inventário de ativos

A simples presença dos pacotes vulneráveis nos sistemas frequentemente é suficiente para permitir a exploração. Por isso, é essencial realizar um inventário completo de todas as aplicações que utilizam React Server Components. Organizações devem auditar dependências em projetos, verificando arquivos para identificar versões vulneráveis dos pacotes react-server-dom-webpack, react-server-dom-parcel e react-server-dom-turbopack.

A SEK disponibiliza o serviço de Cloud Exposure Assessment, que tem como objetivo avaliar a segurança dos ambientes em nuvem, identificando configurações vulneráveis, riscos operacionais e conformidade com normas internacionais.

3. Monitoramento e detecção de atividades maliciosas

A detecção precoce de tentativas de exploração também é importante, principalmente quando consideramos que o uso desta vulnerabilidade tem sido ativo em ataques. Organizações devem revisar logs de aplicação e servidores web para a atividade suspeita, como requisições POST com headers next-action ou rsc-action-d.

A identificação precoce de invasões é muito importante considerando a velocidade de exploração observada. Nesse sentido, companhias precisam monitorar e identificar casos relacionados aos indicadores de comprometimento (IoCs) listados neste Boletim de Inteligência.

AI MDR SIEM da SEK

Na SEK, o AI MDR SIEM da SEK é uma solução que combina plataforma de correlação e análise de logs com expertise humana especializada para detectar e responder a ameaças em tempo real. O serviço busca prevenir grandes impactos por meio de triagem, análise e resposta a incidentes. Considerando que campanhas documentadas focaram especificamente em países da América Latina, incluindo Brasil, Argentina e Colômbia, essa abordagem deve ser considerada.

4. Resposta e recuperação de incidentes

Para organizações que identificarem comprometimento, é essencial ter um plano estruturado de resposta. É recomendado o isolamento imediato de sistemas comprometidos, análise forense para identificação da extensão do comprometimento e reconstrução de sistemas a partir de backups conhecidamente limpos.

A SEK atua tanto preventivamente, através de Tabletop Exercises – que são simulações estratégicas conduzidas em ambientes controlados, com objetivo de testar planos de resposta a incidentes, identificar falhas e fortalecer prontidão organizacional frente a situações de crise –, quanto reativamente, com a investigação e recuperação forense pós-incidente. O Business Takeover Simulation da SEK permite simular cenários de comprometimento organizacional com abordagem realista de ameaças persistentes, replicando táticas adversárias sofisticadas para testar capacidade de defesa em múltiplas camadas.

5. Gestão contínua de postura de segurança

A gestão proativa de vulnerabilidades deve ser uma prática contínua. A Microsoft aponta que existem diversas variantes de payloads de exploração, e a complexidade do ecossistema React torna essencial o monitoramento constante de novas vulnerabilidades. A tendência é que produtos afetados sofram um aumento rápido no número de outras falhas descobertas, já que viram o foco dos invasores. De fato, desde a divulgação da CVE-2025-55182, três vulnerabilidades adicionais foram descobertas: CVE-2025-55183, CVE-2025-55184 e CVE-2025-67779.

O serviço de Posture Management da SEK oferece um modelo estruturado de proteção cibernética, focado na blindagem da infraestrutura, padronização das configurações de segurança e redução da superfície de ataque. Além disso, o serviço de Continuous Monitoring da SEK oferece um monitoramento 24x7 focado em disponibilidade e performance.

6. Fortalecimento da arquitetura de segurança

Além das ações imediatas, organizações devem considerar melhorias de longo prazo. Isso inclui a implementação de princípios Zero Trust, segmentação de rede efetiva e controles de acesso baseados em menor privilégio. É importante a adoção de arquiteturas que limitem o impacto de comprometimentos individuais.

A equipe de Strategy & Risk da SEK alinha a segurança da informação com o dia a dia dos colaboradores, apoiando na construção de uma empresa com a cibersegurança em prioridade a partir de treinamentos e outros conteúdos educativos, evitando incidentes que precisem da interação de usuários. Já a equipe de Offensive Security pode avaliar a resiliência contra ataques direcionados com simulações conduzidas por especialistas em intrusão física e engenharia social, replicando táticas reais utilizadas por agentes de ameaças persistentes, desafiando barreiras físicas, digitais e processuais.

Em conclusão, a vulnerabilidade React2Shell inicia o ano de 2026 da mesma forma como terminou o ano anterior. A falha ainda é um desafio para a segurança cibernética, com impacto global e exploração ativa por vários grupos de ameaça. A resposta requer uma abordagem que combine remediação técnica imediata, monitoramento, hunting proativo e melhorias de longo prazo. A SEK oferece um portfólio completo de serviços que suportam organizações em todas as fases dessa jornada, desde a identificação inicial até a resposta a incidentes e fortalecimento contínuo da postura de segurança.

Fontes

Summary

Executive Summary

In the last month of 2025, several leading technology companies warned about exploitations of CVE-2025-55182, known as React2Shell. According to Microsoft, the vulnerability with maximum CVSS score allows unauthenticated remote code execution in applications using React Server Components — a set of frameworks and packages that enable React 19 applications to "execute parts of their logic on the server, rather than in the browser." Thus, the flaw can be used for complete operating system access, credential theft, malware installation, and lateral network movement.

Disclosed on December 3, 2025, the flaw results from a validation problem in requests in the RSC Flight protocol, used for communication between client and server in React applications. React2Shell enables relatively simple exploitation. According to Wiz Research, a single HTTP request is capable of compromising the targeted server, even without authentication. In tests conducted by the organization, nearly 100% of attempts were successful. Additionally, widely adopted frameworks like Next.js are also affected by the flaw.

A point of attention is the speed at which threat groups managed to use this vulnerability in their attacks. AWS reported that Chinese APT groups such as Earth Lamia and JackPot were already conducting invasion attempts within hours after the flaw became public. The problem is that these exploitations continue even after the patch release. More than 8 million attack attempts have been recorded since disclosure, with about 250 to 400 thousand attacks every day — until the first week of January 2026.

The exploitation risk also exists because there are various payload formats and techniques used in exploitations and, moreover, the mere presence of vulnerable packages in systems is generally sufficient to allow exploitation, Google points out. It's important to emphasize that Latin America is a direct target of the Earth Lamia group, identified as one of the threat actors that launched attacks using the vulnerability. Since React Server Components is a popular package in various frameworks, there is a risk that systems are still vulnerable to the flaw.

In this Intelligence Bulletin, SEK's CTI team seeks to clarify the technical aspects of the React2Shell vulnerability, detail observed exploitation campaigns, analyze the attack chain used by different threat groups, and provide recommendations based on industry best practices to protect organizations against this threat.

Development

About React Server Components

To understand the magnitude of CVE-2025-55182, it's essential to understand the technological context where it exists. Introduced in React 19, the RSC model is a set of packages and frameworks created to allow developers to execute application components on the server rather than in the user's browser. The technology was released to improve application performance by reducing the amount of JavaScript sent to clients.

In this architecture, the "React Flight" protocol is the communication mechanism between client and server. According to Trend Micro, this protocol functions as a serialization system that transmits complex data structures between client and server, allowing interfaces to be rendered progressively while waiting for backend responses.

The popularity of React Server Components is a point that makes the flaw even more concerning. Microsoft points out that frameworks like Next.js, React Router, and Waku have massively adopted this architecture. According to Wiz research, about 70% of cloud environments have Next.js instances — the vast majority of them (61%) have Next.js applications exposed to the public.

Another point of concern is the fact that the mere presence of vulnerable packages in systems is often sufficient to allow exploitation. It's not necessary for the developer to have explicitly configured Server Functions or implemented complex functionalities, Google Cloud points out.

The exploitation of the React2Shell vulnerability

The root cause of CVE-2025-55182 is characterized in how the React server processes data received from clients through the Flight protocol. Thus, an attacker can execute code by sending malicious data to servers before authentication occurs. When receiving information from a client, RSC fails to distinguish between properties that directly belong to an object and those inherited through the JavaScript chain.

In JavaScript, all objects automatically inherit from Object.prototype, which provides methods like hasOwnProperty, constructor, and toString. Under normal conditions, these methods are safe, according to Trend Micro.

However, the vulnerable line in the code checked whether a property belonged to the object itself. This pattern is unsafe because it performs a method lookup on a potentially untrusted object and can lead to security check bypass when an attacker controls the object being processed and replaces the method with malicious references.

Exploitation flow from the flaw to system compromise / Image: Microsoft Security Blog

According to investigations, one of the exploitation methods of the React2Shell vulnerability occurs in four different phases.

• Stage 1: Creating the self-reference loop

First, the attacker needs to gain access to React's internal objects. As explained by Trend Micro, the "Flight" protocol uses special prefixes starting with "$" to encode different data types. Some, like "$B" encode binary data. The exploited prefix in these cases is "$@" — which allows access to React's internal objects and returns the raw chunk itself. Consequently, the attacker can traverse the JavaScript chain and create arbitrary functions.

• Stage 2: Automatic execution manipulation

The second phase of exploitation uses another JavaScript feature. JavaScript's "await" keyword automatically looks for objects with a ".then()" method. According to Trend Micro's analysis, by setting "then" to point to React's "Chunk.prototype.then", the attacker hijacks this mechanism. Then, when React processes the malicious "chunk", it identifies a "then" property and treats it as a valid "Promise". Thus, the attacker can make legitimate code execute a function from malicious data.

• Stage 3: Malicious data injection for initialization

The third stage of the flaw's exploitation aims to inject the malicious payload into React's initialization process. To do this, the attacker uses the "resolved_model" status, making React assume the chunk is ready and process the data, including the malicious information.

• Stage 4: Arbitrary code execution via blob handler

The final stage of the attack converts the previous preparations into code execution itself. In this case, the $B prefix triggers React's blob handler, which calls a .get() method on a controlled object. At the end of the process, the server executes the shell command created by the attacker with full Node.js privileges.

Trend Micro identified that the error exploitation occurs during deserialization, before the requested Server Action is even validated. Simply setting any value in the Next-Action header triggers the vulnerable code.

The danger of the vulnerability is also proven by the fact that from it, there is a pre-authentication RCE attack: no credentials or any form of prior authentication are necessary. Additionally, the malicious code executes with full access to process, child_process, fs modules and all Node.js resources. The attacker can read and write files arbitrarily, execute shell commands, as well as access databases with credentials, API keys, and secrets.

As already pointed out in this Bulletin, the presence of vulnerable packages is already sufficient for exploitation to be effective.

Behind the attacks of recent weeks

The speed between public disclosure and vulnerability exploitation is also a point of attention to this flaw. AWS Security Blog documents that within hours after disclosure on December 3, 2025, their intelligence teams detected exploitation attempts. Microsoft reported that the first compromises identified by the company were on December 5 of that year.

AWS identified several APT groups with links to the Chinese state conducting exploits on the vulnerability. For example, Earth Lamia, also tracked as UNC5454 by Google, was one of the first actors detected. From the Latin American perspective, this group, active since 2023, is a very present threat on the continent. Earth Lamia has a documented history of operations in Latin America, Middle East, and Southeast Asia, focusing on financial services sectors, logistics, retail, information technology companies, universities, and government organizations.

In this sense, Earth Lamia is not the only threat actor targeting Latin American countries. Companies located in the region have been considerable targets in invasions linked to CVE-2025-55182. In the second analyzed campaign, Brazil appears listed among the five target countries — alongside the United States, Indonesia, Thailand, and the United Kingdom. The attacks focus on sectors such as telecommunications, finance, and gambling companies, according to Imperva. Attackers can then download a RAT executable, access compromised systems, and execute arbitrary commands and exfiltrate files.

Another documented campaign focuses on cryptojacking, a technique in which attackers use the victim's computational resources to mine cryptocurrencies without consent. In this operation, financial institutions, healthcare, and computing companies in Argentina and Colombia appear as targets, alongside companies in these sectors in the United States, Australia, and the United Kingdom. The malware used consisted of tools like the XMRig miner and the Mirai botnet — which infects IoT devices and Linux servers.

Besides these, "Runnv Cryptojacking" is also another operation focusing on Latin American companies. The campaign uses the vulnerability to execute a script that functions as a dropper and downloads various secondary files. Investigation of the wallet addresses used in the campaign revealed that, at the time of analysis, the threat actors were generating continuous revenue through unauthorized mining — about US$ 170 per day. Here, Brazil and Colombia are among the five main targets of the invasions.

Additionally, Jackpot Panda also appears in Amazon's reports as another Chinese actor identified in the first exploitation attempts, focusing on East and Southeast Asia.

In a published report, Google Cloud Threat Intelligence Group confirmed several other threat actors using the React2Shell vulnerability to compromise victim networks globally. Identified as UNC6600, this cybercriminal group is characterized by specific use of the MINOCAT malware. The 64-bit ELF executable for Linux functions as a tunneler to bypass traditional security mechanisms.

UNC6586 is another Chinese threat actor tracked by Google that uses two components in attacks: SNOWLIGHT and VShell. Attackers exploit the vulnerability to execute commands and obtain a script responsible for downloading and executing SNOWLIGHT, a dropper malware that is part of the VShell backdoor. SNOWLIGHT executes files exclusively in RAM memory without writing them to disk, making detection difficult.

Google Cloud Blog indicates that another group UNC6588 deployed the COMPOOD backdoor after exploiting the flaw, focusing on countries like Taiwan, Vietnam, and China. Researchers indicated that COMPOOD has been historically linked to Chinese espionage campaigns since 2022. That is, the backdoor was already known from previous operations and was reused for React2Shell exploitation.

Another threat actor, known as UNC6603, used the critical vulnerability to deploy a new version of the HISONIC backdoor in cloud storage environments like AWS and Alibaba Cloud. The backdoor uses cloud services like Cloudflare Pages and GitLab to store its encrypted configuration. This technique allows the backdoor to fetch its configuration from widely used services and makes it difficult for defense mechanisms to distinguish malicious activity from legitimate.

Google's analysis identified UNC6595 as another cybercriminal group that has been exploiting the flaw. The main targets of these attacks are infrastructures hosted on international Virtual Private Servers (VPS). In this case, the error is used for the deployment of ANGRYREBEL.LINUX. The attacker uses an installation script that evades defense system detections by disguising the malware as a true OpenSSH daemon.

In addition to Chinese actors, Google observed Iran-linked actors exploiting the vulnerability.

Palo Alto Networks' Unit 42 also discovered the connection of a North Korean group to this vulnerability. The activity was observed in the "Contagious Interview" campaign. In it, associated attackers pose as recruiters to install malware on devices of job candidates in the technology area.

Indicators of Compromise (IoCs)

Below, we present some indicators of compromise identified in campaigns from the React2Shell flaw. The complete list of IoCs is available in the file: IoCs - React2Shell.

Organizations should implement preventive blocks for the listed domains and IP addresses, in addition to monitoring environments for known file artifacts and hashes.

Domains

| IoC | Type | About |

|---|---|---|

| reactcdn[.]windowserrorapis[.]com | Domain | C2 SNOWLIGHT |

| help[.]093214[.]xyz | Domain | C2 Domain |

| inerna1[.]site | Domain | Malware Infra |

| meomeoli[.]mooo[.]com | Domain | C2 Domain |

| merahmerona[.]sbs | Domain | C2 Domain |

| pool[.]hashvault[.]pro | Domain | XMRig mining pool |

| res[.]qiqigece[.]top | Domain | Malware Distribution Domain |

| conclusion-ideas-cover-customise[.]trycloudflare[.]com | Domain | C2 Tunnel Domain |

| api[.]hellknight[.]xyz | Domain | C2 API Domain |

| tcp[:]//vip[.]kof97[.]lol[:]443 | Domain | Noodle RAT C2 Domain |

Hashes

| IoC | Type | About |

|---|---|---|

| 7f05bad031d22c2bb4352bf0b6b9ee2ca064a4c0e11a317e6fedc694de37737a | SHA256 Hash | SNOWLIGHT Malware |

| 776850a1e6d6915e9bf35aa83554616129acd94e3a3f6673bd6ddaec530f4273 | SHA256 Hash | MINOCAT/CowTunnel Malware |

| 0f0f9c339fcc267ec3d560c7168c56f607232cbeb158cb02a0818720a54e72ce | SHA256 Hash | ZinFoq Malware |

| 0bc65a55a84d1b2e2a320d2b011186a14f9074d6d28ff9120cb24fcc03c3f696 | SHA256 Hash | ANGRYREBEL.LINUX Malware |

| 4a74676bd00250d9b905b95c75c067369e3911cdf3141f947de517f58fc9f85c | SHA256 Hash | Cobalt Strike Beacon Linux |

| df3f20a961d29eed46636783b71589c183675510737c984a11f78932b177b540 | SHA256 Hash | HISONIC Malware |

| 7e0a0c48ee0f65c72a252335f6dcd435dbd448fc0414b295f635372e1c5a9171 | SHA256 Hash | Coin miner payload hashes |

| 82335954bec84cbdd019cfa474f20f4274310a1477e03e34af7c62d15096fe0d | SHA256 Hash | Backdoor payload hashes |

| 858874057e3df990ccd7958a38936545938630410bde0c0c4b116f92733b1ddb | SHA256 Hash | Malware Payload |

| a455731133c00fdd2a141bdfba4def34ae58195126f762cdf951056b0ef161d4 | SHA256 Hash | SNOWLIGHT Sample |

IP Addresses

| IoC | Type | About |

|---|---|---|

| 82[.]163[.]22[.]139 | IP Address | C2 IP SNOWLIGHT |

| 45[.]76[.]155[.]14 | IP Address | C2 IP COMPOOD |

| 172[.]245[.]5[.]61 | IP Address | Cryptominer |

| 1[.]233[.]104[.]29 | IP Address | IP Scanning/Exploitation Activity |

| 103[.]120[.]170[.]6 | IP Address | IP Scanning/Exploitation Activity |

| 46[.]36[.]37[.]85 | IP Address | Malware Distribution Server |

| 47[.]84[.]79[.]46 | IP Address | C2 Server IP / Attack Infrastructure |

| 115[.]42[.]60[.]223 | IP Address | C2 Server IP / SNOWLIGHT Malware |

| 115[.]42[.]60[.]92 | IP Address | IP Scanning/Exploitation Activity |

| 116[.]213[.]36[.]244 | IP Address | IP Scanning/Exploitation Activity |

URLs

| IoC | Type | About |

|---|---|---|

| hxxps[:]//gist[.]githubusercontent[.]com[:]443/demonicagents/39e943f4de855e2aef12f34324cbf150/raw/e767e1cef1c35738689ba4df9c6f7f29a6afba1a/setup_c3pool_miner[.]sh | URL | Cryptominer Script |

| hxxp[:]//eleveratech[.]com[:]8080/healthcheck[.]dll | URL | Malicious DLL |

| hxxp[:]//2[.]56[.]176[.]35[:]443/healthcheck[.]dll | URL | Malicious DLL |

| hxxps[:]//raw[.]githubusercontent[.]com[:]443/c3pool/xmrig_setup/master/setup_c3pool_miner[.]bat | URL | Cryptominer Script |

| hxxp[:]//res[.]qiqigece[.]top/nginx1 | URL | Malware Distribution |

| hxxps[:]//raw[.]githubusercontent[.]com/C3Pool/xmrig_setup/master/setup_c3pool_miner[.]sh | URL | Cryptominer Script |

| hxxps[:]//sup001[.]oss-cn-hongkong[.]aliyuncs[.]com/123/python1[.]sh | URL | Malicious Script |

| hxxp[:]//193[.]34[.]213[.]150/nuts/x | URL | Malware Payload |

| hxxp[:]//39[.]97[.]229[.]220[:]8001/linux_mipsel | URL | React2Shell CnC URI |

| hxxp[:]//39[.]97[.]229[.]220[:]8001/linux_mips64el | URL | React2Shell CnC URI |

IoC Usage Recommendations

- Implement blocks on firewalls, proxies, and DNS filtering solutions for all listed domains and IPs

- Configure EDR/XDR rules to detect connections with known C2 infrastructure

- Monitor suspicious script executions downloaded from listed URLs

- Alert on detection of known hashes in systems

- Check network logs for communications with malicious IP addresses

- Implement detection of cryptocurrency mining activities

Conclusion

CVE-2025-55182 is another example of the industrialization of the vulnerability exploitation system by cybercriminals. Not coincidentally, it has become a focus of attention for experts due to its technical severity and speed of exploitation. According to Trend Micro, threat groups prioritized speed over precision in using the flaw, launching campaigns using any supposed proof-of-concept available, even without proven effectiveness. In total, about 145 PoCs were published, but not all were functional. Thus, the problem with several unsuccessful exploitation attempts is that they generate log volume that can mask targeted and successful attacks. Another challenge for security teams.

In this premise, attackers scanned various environments with multiple PoCs, considering that the number of vulnerable systems would be worth the effort in exchange. GreyNoise points out that more than 8 million attempts have occurred since the vulnerability's publication. "The geographic and network distribution confirms the wide adoption of this vulnerability across diverse malicious actor ecosystems," the company reported.

As pointed out in this Bulletin, Latin America faces a documented risk regarding this vulnerability. At least companies in Brazil, Argentina, and Colombia already appear as targets in different campaigns.

Vulnerability correction is mandatory. React 19.0.1, 19.1.2, and 19.2.1, as well as Next.js 5.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, and 16.0.7 represent the stable versions that resolve the flaw. Latin American organizations should consider themselves direct targets, given Earth Lamia's documented history and the confirmed presence of attacks in the region.

Recommendations

CVE-2025-55182 represents a risk for organizations using React Server Components and derived frameworks, especially Next.js. The speed with which threat groups adopted this vulnerability in their attacks, combined with ease of exploitation and wide adoption of these technologies, makes companies need to have response as one of their priorities. Below, SEK provides recommendations to prevent flaw exploitations and strengthen companies' security posture, also considering suggestions from major manufacturers like Microsoft, Google, and Amazon.

1. Immediate patch application and dependency updates

Organizations should apply updates to corrected versions of React and Next.js. React versions 19.0.1, 19.1.2, and 19.2.1 resolve the flaw, while for Next.js corrected versions include 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, and 16.0.7.

It's essential for organizations to prioritize correction of internet-exposed systems, since more than 61% of environments with Next.js have public applications, according to Wiz research. It's important to ensure that frameworks also pull these updates. In this regard, SEK offers Continuous Threat Management (CTM) services that enable the identification, prioritization, and management of vulnerabilities, weaknesses, and compliance across various assets and cloud environments.

2. Identification of exposed surfaces and asset inventory

The mere presence of vulnerable packages in systems is often sufficient to allow exploitation. Therefore, it's essential to perform a complete inventory of all applications using React Server Components. Organizations should audit dependencies in projects, checking files to identify vulnerable versions of react-server-dom-webpack, react-server-dom-parcel, and react-server-dom-turbopack packages.

SEK offers a Cloud Exposure Assessment service, which aims to evaluate the security of cloud environments, identifying vulnerable configurations, operational risks, and compliance with international standards.

3. Monitoring and detection of malicious activities

Early detection of exploitation attempts is also important, especially when considering that use of this vulnerability has been active in attacks. Organizations should review application and web server logs for suspicious activity, such as POST requests with next-action or rsc-action-d headers.

Early identification of invasions is very important considering the observed exploitation speed. In this sense, companies need to monitor and identify cases related to indicators of compromise (IoCs) listed in this Intelligence Bulletin.

SEK's AI MDR SIEM

At SEK, the AI MDR SIEM is a solution that combines a log correlation and analysis platform with specialized human expertise to detect and respond to threats in real time. The service aims to prevent major impacts through incident triage, analysis, and response. Considering that documented campaigns have specifically targeted Latin American countries, including Brazil, Argentina, and Colombia, this approach should be considered.

4. Incident response and recovery

For organizations that identify compromise, it's essential to have a structured response plan. Immediate isolation of compromised systems is recommended, forensic analysis to identify extent of compromise, and system reconstruction from known clean backups.

SEK acts both preventively, through Tabletop Exercises — which are strategic simulations conducted in controlled environments, aiming to test incident response plans, identify failures, and strengthen organizational readiness facing crisis situations — and reactively, with post-incident forensic investigation and recovery. SEK's Business Takeover Simulation allows simulating organizational compromise scenarios with realistic approach to persistent threats, replicating sophisticated adversarial tactics to test defense capacity across multiple layers.

5. Continuous security posture management

Proactive vulnerability management should be a continuous practice. Microsoft points out that there are various exploitation payload variants, and the React ecosystem's complexity makes constant monitoring of new vulnerabilities essential. The trend is for affected products to experience a rapid increase in the number of other discovered flaws, as they become the focus of invaders. Indeed, since CVE-2025-55182 disclosure, three additional vulnerabilities have been discovered: CVE-2025-55183, CVE-2025-55184, and CVE-2025-67779.

O serviço de Posture Management da SEK oferece um modelo estruturado de proteção cibernética, focado na blindagem da infraestrutura, padronização das configurações de segurança e redução da superfície de ataque. Além disso, o serviço de Continuous Monitoring da SEK oferece um monitoramento 24x7 focado em disponibilidade e performance.

6. Security architecture strengthening

Beyond immediate actions, organizations should consider long-term improvements. This includes implementation of Zero Trust principles, effective network segmentation, and access controls based on least privilege. It's important to adopt architectures that limit the impact of individual compromises.

SEK's Strategy & Risk team aligns information security with employees' daily lives, supporting the construction of a company with cybersecurity as a priority through training and other educational content, avoiding incidents that require user interaction. The Offensive Security team can assess resilience against targeted attacks with simulations conducted by physical intrusion and social engineering specialists, replicating real tactics used by persistent threat agents, challenging physical, digital, and procedural barriers.

In conclusion, the React2Shell vulnerability starts the year 2026 in the same way it ended the previous year. The flaw is still a challenge for cybersecurity, with global impact and active exploitation by various threat groups. Response requires an approach that combines immediate technical remediation, monitoring, proactive hunting, and long-term improvements. SEK offers a complete portfolio of services that support organizations through all phases of this journey, from initial identification to incident response and continuous security posture strengthening.

Sources

Sumario

Resumen

En el último mes de 2025, diversas empresas de referencia en el ramo de la tecnología alertaron sobre explotaciones de CVE-2025-55182, conocida como React2Shell. Según Microsoft, la vulnerabilidad con puntuación máxima en el CVSS permite la ejecución remota de código no autenticada en aplicaciones que usen React Server Components — un conjunto de frameworks y paquetes que permiten que aplicaciones React 19 "ejecuten partes de su lógica en el servidor, en vez del navegador". Así, la falla puede ser usada para acceso completo al sistema operativo, robo de credenciales, instalación de malware y movimiento lateral en la red.

Divulgada el 3 de diciembre de 2025, la falla es resultado de un problema en las validaciones de requests en el protocolo RSC Flight, usado para comunicación entre cliente y servidor en las aplicaciones React. La React2Shell posibilita una explotación relativamente simple. De acuerdo con Wiz Research, una única requisición HTTP es capaz de comprometer el servidor objetivo de los atacantes, incluso sin autenticación. En las pruebas realizadas por la organización, casi el 100% de las tentativas tuvieron éxito. Además, frameworks ampliamente adoptados, como Next.js, también son afectados por la falla.

Un punto de atención es la velocidad en que grupos de amenaza consiguieron utilizar tal vulnerabilidad en sus ataques. AWS relató que grupos APT chinos como Earth Lamia y JackPot ya realizaban tentativas de invasión algunas horas después de que la falla se hiciera pública. El problema es que estas explotaciones continúan incluso después del lanzamiento de la corrección. Más de 8 millones de tentativas de ataque fueron registradas desde la divulgación, con cerca de 250 a 400 mil ataques todos los días — hasta la primera semana de enero de 2026.

El riesgo de explotación también se da porque existen diversos formatos y técnicas de payload usados en las explotaciones y, además de eso, la mera presencia de paquetes vulnerables en los sistemas generalmente es suficiente para permitir la explotación, apunta Google. Es importante resaltar que América Latina es un objetivo directo del grupo Earth Lamia, señalado como uno de los actores de amenaza que lanzó ataques a partir de la vulnerabilidad. Ya que el React Server Components es un paquete popular en diversos frameworks, hay el riesgo de que sistemas aún estén vulnerables a la falla.

En este Boletín de Inteligencia, el equipo de CTI de SEK busca esclarecer los aspectos técnicos de la vulnerabilidad React2Shell, detallar las campañas de explotación observadas, analizar la cadena de ataque utilizada por diferentes grupos de amenazas, y proveer recomendaciones basadas en las mejores prácticas de la industria para proteger organizaciones contra esta amenaza.

Desarrollo

Sobre el React Server Components

Para comprender la magnitud de CVE-2025-55182, es fundamental entender el contexto tecnológico donde se inserta. Introducido en React 19, el modelo RSC es un conjunto de paquetes y frameworks creado para permitir que desarrolladores ejecuten componentes de una aplicación React en el servidor en vez del navegador del usuario. La tecnología fue divulgada para mejorar el desempeño de las aplicaciones, reduciendo la cantidad de JavaScript enviada a los clientes.

En esa arquitectura, el protocolo "React Flight" es el mecanismo de comunicación entre cliente y servidor. Según Trend Micro, este protocolo funciona como un sistema de serialización que transmite estructuras de datos complejas entre cliente y servidor, permitiendo que las interfaces sean renderizadas de forma progresiva mientras aguardan las respuestas del backend.

La popularidad de los React Server Components es un punto que hace la falla aún más preocupante. Microsoft apunta que frameworks como Next.js, React Router y Waku adoptaron masivamente esta arquitectura. Según investigaciones de Wiz, cerca del 70% de los ambientes en nube cuentan con instancias de Next.js — la gran mayoría de ellos (61%) está con aplicaciones de Next.js expuestas al público.

Otro punto de preocupación es el hecho de que la mera presencia de los paquetes vulnerables en los sistemas frecuentemente es suficiente para permitir la explotación. No es necesario que el desarrollador haya configurado explícitamente Server Functions o implementado funcionalidades complejas, apunta Google Cloud.

La explotación de la vulnerabilidad React2Shell

La causa raíz de CVE-2025-55182 se caracteriza en la forma como el servidor React procesa datos recibidos de clientes a través del protocolo Flight. Así, un invasor consigue ejecutar códigos al enviar datos maliciosos para los servidores antes de que la autenticación suceda. Al recibir informaciones provenientes de un cliente, el RSC falla en distinguir entre propiedades que pertenecen directamente a un objeto y aquellas que son heredadas por medio de la cadena del JavaScript.

En JavaScript, todos los objetos heredan automáticamente de Object.prototype, que provee métodos como hasOwnProperty, constructor y toString. En condiciones normales, esos métodos son seguros, según Trend Micro.

Sin embargo, la línea vulnerable en el código verificaba en el propio objeto si una propiedad le pertenecía. Este patrón es inseguro porque realiza una búsqueda de método en un objeto potencialmente no confiable y puede llevar al escape de la verificación de seguridad cuando un atacante controla el objeto siendo procesado y sustituye el método por referencias maliciosas.

Flujo de explotación de la falla hasta comprometimiento de sistemas / Imagen: Microsoft Security Blog

Según investigaciones, uno de los métodos de explotación de la vulnerabilidad React2Shell acontece en cuatro fases diferentes.

• Etapa 1: Creación del loop de auto-referencia

En primer lugar, el atacante necesita obtener acceso a los objetos internos del React. Conforme explicado por Trend Micro, el protocolo "Flight" utiliza prefijos especiales que comienzan con "$" para codificar diferentes tipos de datos. Algunos, como el "$B" codifican datos binarios. El prefijo explotado, en esos casos, es el "$@" — el cual permite acceso a objetos internos del React y retorna el propio chunk bruto. En consecuencia, el atacante consigue recorrer la cadena del JavaScript y crear funciones arbitrarias.

• Etapa 2: Manipulación automática de ejecución

La segunda fase de la explotación utiliza otro recurso de JavaScript. La palabra clave "await" del JavaScript busca automáticamente objetos con un método ".then()". Según el análisis de Trend Micro, al configurar "then" para apuntar para "Chunk.prototype.then" del React, el atacante secuestra ese mecanismo. Entonces, cuando el React procesa el "chunk" malicioso, identifica una propiedad "then" y la trata como una "Promise" válida. Así, el atacante consigue hacer el código legítimo ejecutar una función a partir de datos maliciosos.

• Etapa 3: Inyección de datos maliciosos para inicialización

La tercera etapa de la explotación de la falla visa inyectar el payload malicioso en el proceso de inicialización del React. Para eso, el atacante utiliza el status "resolved_model", haciendo con que el React asuma que el chunk está listo y procese los datos, incluyendo las informaciones maliciosas.

• Etapa 4: Ejecución de códigos arbitrarios vía blob handler

La etapa final del ataque convierte las preparaciones anteriores en la ejecución del código en sí. En ese caso, el prefijo $B dispara el blob handler del React, que llama un método .get() en un objeto controlado. Al final del proceso, el servidor ejecuta el comando shell creado por el atacante con privilegios completos de Node.js.

Trend Micro identificó que la explotación del error ocurre durante la deserialización, antes de que la Server Action requisitada sea hasta mismo validada. Basta configurar cualquier valor en el header Next-Action para disparar el código vulnerable.

El peligro de la vulnerabilidad también es probado por el hecho de que, a partir de ella, hay un ataque de RCE pre-autenticación: no son necesarias credenciales o cualquier forma de autenticación previa. Además de eso, el código malicioso ejecuta con acceso completo a los módulos process, child_process, fs y todos los recursos del Node.js. El atacante puede leer y escribir archivos arbitrariamente, ejecutar comandos shell, bien como acceder bases de datos con credenciales, llaves de API y secrets.

Conforme ya apuntado en este Boletín, la presencia de los paquetes vulnerables ya es suficiente para que la explotación sea efectivada.

Por detrás de los ataques de las últimas semanas

La velocidad entre la divulgación pública y la explotación de la vulnerabilidad también es un punto de atención a esa falla. AWS Security Blog documenta que, en cuestión de horas después de la divulgación el 3 de diciembre de 2025, sus equipos de inteligencia detectaron tentativas de explotación. Ya Microsoft relató que los primeros comprometimientos identificados por la compañía fueron el 5 de diciembre de aquel año.

AWS identificó varios grupos APT con vínculos al Estado chino efectuando exploits sobre la vulnerabilidad. A título de ejemplo, el Earth Lamia, también rastreado como UNC5454 por Google, fue uno de los primeros actores detectados. Desde la perspectiva latinoamericana, ese grupo, activo desde 2023, es una amenaza muy presente en el continente. El Earth Lamia tiene un historial documentado de operaciones en América Latina, Oriente Medio y Sudeste Asiático, con foco en sectores de servicios financieros, logística, retail, empresas de tecnología de la información, universidades y organizaciones gubernamentales.

En ese sentido, el Earth Lamia no es el único actor de amenaza que visa países de América Latina. Compañías localizadas en la región han sido objetivos considerables en las invasiones ligadas a CVE-2025-55182. En la segunda campaña analizada, Brasil surge listado entre los cinco países objetivos — al lado de los Estados Unidos, Indonesia, Tailandia y Reino Unido. Los ataques enfocan en sectores como telecomunicaciones, financiero y empresas de juegos de azar, según Imperva. Los atacantes consiguen, entonces, hacer el download de un ejecutable RAT, acceder los sistemas comprometidos y ejecutar comandos arbitrarios y exfiltrar archivos.

Otra campaña documentada enfoca en cryptojacking, técnica en la cual atacantes usan recursos computacionales de la víctima para minar criptomonedas sin consentimiento. En esa operación, instituciones financieras, empresas de salud y computación de Argentina y Colombia aparecen como objetivos, al lado de compañías de tales sectores en los Estados Unidos, Australia y Reino Unido. El malware utilizado consistió en herramientas como el minerador XMRig y la botnet Mirai — que infecta dispositivos IoT y servidores Linux.

Además de esas, la "Runnv Cryptojacking" también es otra operación que enfoca en empresas latinoamericanas. La campaña utiliza la vulnerabilidad para ejecutar un script que funciona como dropper y baja diversos archivos secundarios. La investigación de las direcciones de cartera utilizadas en la campaña reveló que, en el momento del análisis, los actores de amenaza estaban generando ganancia continua a través de la mineración no autorizada — cerca de US$ 170 dólares por día. Aquí, Brasil y Colombia están entre los cinco objetivos principales de las invasiones.

Adicionalmente, el Jackpot Panda también aparece en los reportes de Amazon como otro actor chino identificado en las primeras tentativas de explotación, con foco en el Este y Sudeste Asiático.

En reporte publicado, Google Cloud Threat Intelligence Group, confirmó varios otros actores de amenazas que utilizan la vulnerabilidad React2Shell para comprometer redes de víctimas globalmente. Identificado como UNC6600, este grupo cibercriminoso se caracteriza por el uso específico del malware MINOCAT. El ejecutable ELF de 64 bits para Linux funciona como un tunneler para burlar mecanismos de seguridad tradicionales.

El UNC6586 es otro actor de amenaza chino rastreado por Google que utiliza dos componentes en los ataques: SNOWLIGHT y VShell. Los atacantes explotan la vulnerabilidad para ejecutar comandos y obtener un script responsable por el download y ejecución del SNOWLIGHT, un malware dropper que hace parte del backdoor VShell. El SNOWLIGHT ejecuta los archivos exclusivamente en memoria RAM sin grabarlos en disco, lo que dificulta la detección.

Google Cloud Blog indica que otro grupo UNC6588 deployó el backdoor COMPOOD después de la explotación de la falla, con foco en países como Taiwán, Vietnam y China. Los investigadores indicaron que COMPOOD está históricamente ligado a campañas de espionaje china desde 2022. O sea, el backdoor ya era conocido de operaciones anteriores y fue reutilizado para explotación de React2Shell.

Otro actor de amenaza, conocido como UNC6603 utilizó la vulnerabilidad crítica para deployar una nueva versión del backdoor HISONIC en ambientes de almacenamiento en nube como AWS y Alibaba Cloud. El backdoor usa servicios cloud, como Cloudflare Pages y GitLab para almacenar su configuración encriptada. Esa técnica permite que el backdoor busque su configuración en servicios ampliamente usados y dificulta para que los mecanismos de defensa consigan distinguir la actividad maliciosa de la legítima.

El análisis de Google identificó el UNC6595 como otro grupo cibercriminoso que ha explotado la falla. Los principales objetivos de estos ataques son infraestructuras hospedadas en Virtual Private Servers (VPS) internacionales. En ese caso, el error es usado para el deployment del ANGRYREBEL.LINUX. El atacante usa un script de instalación que escapa de las detecciones de los sistemas de defensa al disfrazar el malware como un daemon OpenSSH verdadero.

Además de actores chinos, Google observó actores ligados a Irán explotando la vulnerabilidad.

La Unit 42 de Palo Alto Networks también descubrió la conexión de un grupo norcoreano a esa vulnerabilidad. La actividad fue observada en la campaña "Contagious Interview", o "Entrevista Contagiosa" en español. En ella, atacantes asociados se pasan por reclutadores para instalar malware en los dispositivos de candidatos a vacantes de empleo en el área de tecnología.

Indicadores de Compromiso (IoCs)

A seguir, presentamos algunos indicadores de compromiso identificados en las campañas a partir de la falla React2Shell. La lista completa de los IoCs está disponible en el archivo: IoCs - React2Shell.

Organizaciones deben implementar bloqueos preventivos para los dominios y direcciones IP listados, además de monitorear ambientes en busca de los artefactos de archivos y hashes conocidos.

Dominios

| IoC | Tipo | Sobre |

|---|---|---|

| reactcdn[.]windowserrorapis[.]com | Domain | C2 SNOWLIGHT |

| help[.]093214[.]xyz | Domain | C2 Domain |

| inerna1[.]site | Domain | Malware Infra |

| meomeoli[.]mooo[.]com | Domain | C2 Domain |

| merahmerona[.]sbs | Domain | C2 Domain |

| pool[.]hashvault[.]pro | Domain | XMRig mining pool |

| res[.]qiqigece[.]top | Domain | Malware Distribution Domain |

| conclusion-ideas-cover-customise[.]trycloudflare[.]com | Domain | C2 Tunnel Domain |

| api[.]hellknight[.]xyz | Domain | C2 API Domain |

| tcp[:]//vip[.]kof97[.]lol[:]443 | Domain | Noodle RAT C2 Domain |

Hashes

| IoC | Tipo | Sobre |

|---|---|---|

| 7f05bad031d22c2bb4352bf0b6b9ee2ca064a4c0e11a317e6fedc694de37737a | Hash SHA256 | Malware SNOWLIGHT |

| 776850a1e6d6915e9bf35aa83554616129acd94e3a3f6673bd6ddaec530f4273 | Hash SHA256 | Malware MINOCAT/CowTunnel |

| 0f0f9c339fcc267ec3d560c7168c56f607232cbeb158cb02a0818720a54e72ce | Hash SHA256 | Malware ZinFoq |

| 0bc65a55a84d1b2e2a320d2b011186a14f9074d6d28ff9120cb24fcc03c3f696 | Hash SHA256 | Malware ANGRYREBEL.LINUX |

| 4a74676bd00250d9b905b95c75c067369e3911cdf3141f947de517f58fc9f85c | Hash SHA256 | Cobalt Strike Beacon Linux |

| df3f20a961d29eed46636783b71589c183675510737c984a11f78932b177b540 | Hash SHA256 | Malware HISONIC |

| 7e0a0c48ee0f65c72a252335f6dcd435dbd448fc0414b295f635372e1c5a9171 | Hash SHA256 | Coin miner payload hashes |

| 82335954bec84cbdd019cfa474f20f4274310a1477e03e34af7c62d15096fe0d | Hash SHA256 | Backdoor payload hashes |

| 858874057e3df990ccd7958a38936545938630410bde0c0c4b116f92733b1ddb | Hash SHA256 | Malware Payload |

| a455731133c00fdd2a141bdfba4def34ae58195126f762cdf951056b0ef161d4 | Hash SHA256 | SNOWLIGHT Sample |

Direcciones IP

| IoC | Tipo | Sobre |

|---|---|---|

| 82[.]163[.]22[.]139 | IP Address | IP C2 SNOWLIGHT |

| 45[.]76[.]155[.]14 | IP Address | IP C2 COMPOOD |

| 172[.]245[.]5[.]61 | IP Address | Cryptominer |

| 1[.]233[.]104[.]29 | IP Address | IP Scanning/Exploitation Activity |

| 103[.]120[.]170[.]6 | IP Address | IP Scanning/Exploitation Activity |

| 46[.]36[.]37[.]85 | IP Address | Malware Distribution Server |

| 47[.]84[.]79[.]46 | IP Address | C2 Server IP / Attack Infrastructure |

| 115[.]42[.]60[.]223 | IP Address | C2 Server IP / SNOWLIGHT Malware |

| 115[.]42[.]60[.]92 | IP Address | IP Scanning/Exploitation Activity |

| 116[.]213[.]36[.]244 | IP Address | IP Scanning/Exploitation Activity |

URLs

| IoC | Tipo | Sobre |

|---|---|---|

| hxxps[:]//gist[.]githubusercontent[.]com[:]443/demonicagents/39e943f4de855e2aef12f34324cbf150/raw/e767e1cef1c35738689ba4df9c6f7f29a6afba1a/setup_c3pool_miner[.]sh | URL | Cryptominer Script |

| hxxp[:]//eleveratech[.]com[:]8080/healthcheck[.]dll | URL | Malicious DLL |

| hxxp[:]//2[.]56[.]176[.]35[:]443/healthcheck[.]dll | URL | Malicious DLL |

| hxxps[:]//raw[.]githubusercontent[.]com[:]443/c3pool/xmrig_setup/master/setup_c3pool_miner[.]bat | URL | Cryptominer Script |

| hxxp[:]//res[.]qiqigece[.]top/nginx1 | URL | Malware Distribution |

| hxxps[:]//raw[.]githubusercontent[.]com/C3Pool/xmrig_setup/master/setup_c3pool_miner[.]sh | URL | Cryptominer Script |

| hxxps[:]//sup001[.]oss-cn-hongkong[.]aliyuncs[.]com/123/python1[.]sh | URL | Malicious Script |

| hxxp[:]//193[.]34[.]213[.]150/nuts/x | URL | Malware Payload |

| hxxp[:]//39[.]97[.]229[.]220[:]8001/linux_mipsel | URL | React2Shell CnC URI |

| hxxp[:]//39[.]97[.]229[.]220[:]8001/linux_mips64el | URL | React2Shell CnC URI |

Recomendaciones de uso de los IOCs

- Implementar bloqueos en firewalls, proxies y soluciones de DNS filtering para todos los dominios e IPs listados

- Configurar reglas EDR/XDR para detectar conexiones con infraestructura C2 conocida

- Monitorear ejecuciones de scripts sospechosos bajados de URLs listadas

- Alertar sobre detección de hashes conocidos en sistemas

- Verificar logs de red para comunicaciones con direcciones IP maliciosas

- Implementar detección de actividades de mineración de criptomonedas

Conclusión

CVE-2025-55182 es más un ejemplo de la industrialización del sistema de explotación de vulnerabilidades por cibercriminosos. No por casualidad, se tornó un objetivo de la atención de especialistas por su severidad técnica y por la velocidad de explotación. Según Trend Micro, grupos de amenaza priorizaron la rapidez sobre la precisión en el uso de la falla, lanzando campañas utilizando cualquier supuesta proof-of-concept disponible, incluso que sin eficacia comprobada. En el total, cerca de 145 PoCs fueron publicadas, pero no todas eran funcionales. De esa forma, el problema de las varias tentativas de explotación mal sucedidas es que ellas generan volumen en logs que puede enmascarar ataques direccionados y con éxito. Más un desafío para los equipos de seguridad.

En esa premisa, atacantes hicieron barridos en varios ambientes con diversas PoCs, considerando que la cantidad de sistemas vulnerables valdría el esfuerzo en cambio. GreyNoise apunta que más de 8 millones de acometidas ocurrieron desde la publicación de la vulnerabilidad. "La distribución geográfica y en red confirma la amplia adopción de esa vulnerabilidad en diversos ecosistemas de agentes maliciosos", relató la empresa.

Como apuntado en este Boletín, América Latina enfrenta un riesgo ya documentado en relación a esta vulnerabilidad. Al menos empresas de Brasil, Argentina y Colombia ya aparecen como objetivos en campañas diferentes.

La corrección de la vulnerabilidad es obligatoria. El React 19.0.1, 19.1.2 y 19.2.1, bien como Next.js 5.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7 y 16.0.7 representan las versiones estables que resuelven la falla. Organizaciones latinoamericanas deben considerarse objetivos directos, dado el historial documentado del Earth Lamia y la presencia confirmada de ataques en la región.

Recomendaciones

CVE-2025-55182 representa un riesgo para organizaciones que utilizan React Server Components y frameworks derivados, especialmente el Next.js. La velocidad con que grupos de amenaza adoptaron esa vulnerabilidad en sus ataques, combinada con la facilidad de explotación y la amplia adopción de esas tecnologías, hace con que empresas precisen tener la respuesta como una de sus prioridades. A seguir, SEK disponibiliza recomendaciones para prevenir las explotaciones de las fallas y fortalecer la postura de seguridad de las compañías, considerando también sugestiones de grandes fabricantes, como Microsoft, Google y Amazon.

1. Aplicación inmediata de patches y actualización de dependencias

Organizaciones deben aplicar las actualizaciones para las versiones corregidas del React y Next.js. Las versiones React 19.0.1, 19.1.2 y 19.2.1 resuelven la falla, mientras para Next.js las versiones corregidas incluyen 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7 y 16.0.7.

Es fundamental que organizaciones prioricen la corrección de sistemas expuestos a internet, ya que más del 61% de los ambientes con Next.js poseen aplicaciones públicas, según investigación de Wiz. Es importante certificarse de que frameworks también traigan esas actualizaciones. En este sentido, SEK ofrece servicios de Continuous Threat Management (CTM) que permiten la identificación, priorización y gestión de vulnerabilidades, debilidades y cumplimiento en diversos activos y entornos de nube.

2. Identificación de superficies expuestas e inventario de activos

La simple presencia de los paquetes vulnerables en los sistemas frecuentemente es suficiente para permitir la explotación. Por eso, es esencial realizar un inventario completo de todas las aplicaciones que utilizan React Server Components. Organizaciones deben auditar dependencias en proyectos, verificando archivos para identificar versiones vulnerables de los paquetes react-server-dom-webpack, react-server-dom-parcel y react-server-dom-turbopack.

SEK ofrece un servicio de Cloud Exposure Assessment, que tiene como objetivo evaluar la seguridad de los entornos de nube, identificando configuraciones vulnerables, riesgos operativos y el cumplimiento de estándares internacionales.

3. Monitoreo y detección de actividades maliciosas

La detección precoz de tentativas de explotación también es importante, principalmente cuando consideramos que el uso de esta vulnerabilidad ha sido activo en ataques. Organizaciones deben revisar logs de aplicación y servidores web para la actividad sospechosa, como requisiciones POST con headers next-action o rsc-action-d.

La identificación precoz de invasiones es muy importante considerando la velocidad de explotación observada. En ese sentido, compañías precisan monitorear e identificar casos relacionados a los indicadores de compromiso (IoCs) listados en este Boletín de Inteligencia.

AI MDR SIEM de SEK

En SEK, el SIEM de IA MDR es una solución que combina una plataforma de correlación y análisis de registros con experiencia humana especializada para detectar y responder a amenazas en tiempo real. El servicio busca prevenir impactos graves mediante la clasificación, el análisis y la respuesta a incidentes. Considerando que se han documentado campañas dirigidas específicamente a países latinoamericanos, como Brasil, Argentina y Colombia, se debe considerar este enfoque.

4. Respuesta y recuperación de incidentes

Para organizaciones que identifiquen comprometimiento, es esencial tener un plan estructurado de respuesta. Es recomendado el aislamiento inmediato de sistemas comprometidos, análisis forense para identificación de la extensión del comprometimiento y reconstrucción de sistemas a partir de backups conocidamente limpios.

SEK actúa tanto preventivamente, a través de Tabletop Exercises — que son simulaciones estratégicas conducidas en ambientes controlados, con objetivo de probar planes de respuesta a incidentes, identificar fallas y fortalecer prontitud organizacional frente a situaciones de crisis —, cuanto reactivamente, con la investigación y recuperación forense pos-incidente. El Business Takeover Simulation de SEK permite simular escenarios de comprometimiento organizacional con abordaje realista de amenazas persistentes, replicando tácticas adversarias sofisticadas para probar capacidad de defensa en múltiples capas.

5. Gestión continua de postura de seguridad

La gestión proactiva de vulnerabilidades debe ser una práctica continua. Microsoft apunta que existen diversas variantes de payloads de explotación, y la complejidad del ecosistema React hace esencial el monitoreo constante de nuevas vulnerabilidades. La tendencia es que productos afectados sufran un aumento rápido en el número de otras fallas descubiertas, ya que viran el foco de los invasores. De hecho, desde la divulgación de CVE-2025-55182, tres vulnerabilidades adicionales fueron descubiertas: CVE-2025-55183, CVE-2025-55184 y CVE-2025-67779.

El servicio de Posture Management de SEK ofrece un modelo estructurado de ciberseguridad centrado en proteger la infraestructura, estandarizar las configuraciones de seguridad y reducir la superficie de ataque. Además, el servicio de Continuous Monitoring de SEK proporciona monitoreo 24/7 centrado en la disponibilidad y el rendimiento.

6. Fortalecimiento de la arquitectura de seguridad

Además de las acciones inmediatas, organizaciones deben considerar mejoras de largo plazo. Eso incluye la implementación de principios Zero Trust, segmentación de red efectiva y controles de acceso basados en menor privilegio. Es importante la adopción de arquitecturas que limiten el impacto de comprometimientos individuales.